Цифровая Россия — какой она может быть. Часть 3: безопасность

Все части цикла «Цифровая Россия — какой она может быть»:

- Объединение документов

- Государство в смартфоне

- Безопасность

В предыдущих частях мы уже оценили плюсы объединения данных в единой структуре и доступ ко всем услугам в смартфоне. Самое время задуматься о том, какие современные решения помогут нам обеспечить безопасность данных. Частично мы затронули этот вопрос в первой части серии, а теперь самое время рассмотреть все принципы по отдельности.

Что используется в электронных структурах сейчас?

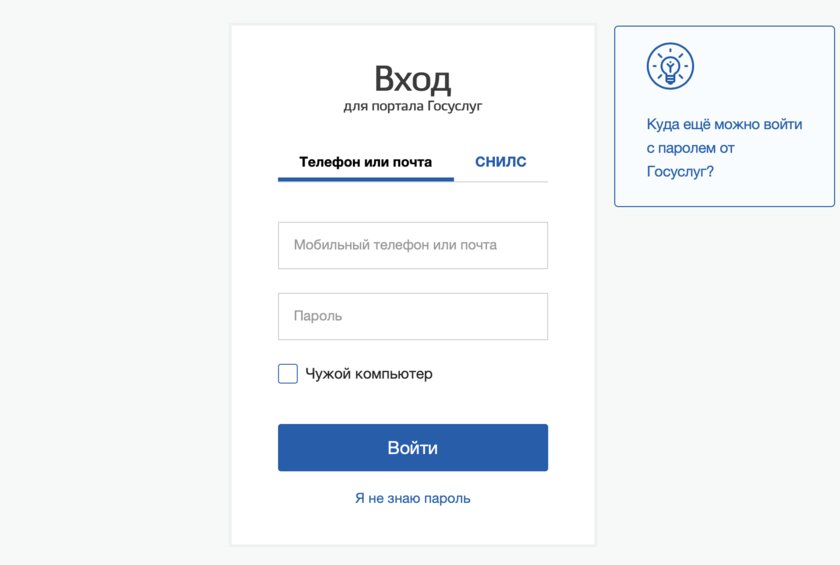

Цитируя портал Госуслуг, сейчас их сервисы используют следующие методы обеспечения безопасности:

межсетевые экраны, средства анализа содержимого, средства предотвращения вторжений, антивирусные средства, средства мониторинга и контроля защищенности

Звучит довольно абстрактно, к тому же средства анализа содержимого интернет-пакетов и межсетевые экраны, вероятно, намекают на то, что часть трафика передаётся в незашифрованном виде и сервис пытается определить подлинность отправленных данных непосредственно по их содержимому. Если кто-то из читателей знаком с этой системой подробно — напишите в комментарии, будет интересно почитать о внутреннем устройстве.

Что касается аутентификации, то сейчас она работает через номер телефона, пароль и SMS-код. Также на подходе уже сейчас технология Mobile ID — при её использовании код для аутентификации приходит не в виде обычного сообщения, а специально обрабатывается на сим-карте и выводится в отдельном приложении оператора. Таким образом, приложения и сервисы, которым мы часто даём доступ к SMS без лишних раздумий, будут изолированы от доступа непосредственно к кодам Mobile ID.

Но как мы уже выяснили, операторам тоже вряд ли стоит доверять. Учитывая то, что к их данным есть доступ у тысяч сотрудников, да и их способы обеспечения безопасности могут быть непрозрачны и вызывать вопросы — актуальные способы хранения и доступа к секретным данным далеки от совершенства. Само собой, что если бы уже сегодня существовали способы обеспечить стопроцентную защиту, мы бы избавились от многих проблем. Но пока мы на пути к таковым, можно лишь включить фантазию и посмотреть на решения, различные комбинации которых мы можем использовать уже сейчас.

Поточное шифрование и токены

Как же обезопасить использование ID-карты, которая по NFC должна передавать данные для авторизации? Не использовать же один и тот же сигнал каждый раз, дожидаясь пока его поймает мошенник? Тут следует вспомнить как работают бесконтактные платежи и почему они считаются безопаснее ввода данных карты. Я проконсультировался с сотрудниками одного из крупнейших банков в России для лучшего понимания.

Фактически при бесконтактной оплате передаётся токен, который не представляет собой ценности для передающего устройства. Токен передаётся платёжной системе, которая ищет какая карта связана с таковым, а терминал лишь получает ответ — одобрение или отказ в операции. Это токен всегда один на устройство и вполне себе статичен, защищается от перехвата он разве что средствами шифрования терминала, и то не всегда.

Этот подход отчасти хорош, но к нему следовало бы применить и качественное поточное шифрование, когда при каждой авторизации ключ меняется. Подробно про него вы можете почитать в блоге Яндекса, но в целом принцип довольно прозрачен — сервис и наша ID-карта обмениваются изначальным набором данных, который будет использоваться для авторизации. А далее, исходя из полученных данных, карта будет каждый раз генерировать новый код. Даже подобрав один ключ у злоумышленника не получится отправить запрос с его помощью — к этому моменту оба генератора синхронно поменяют ключ.

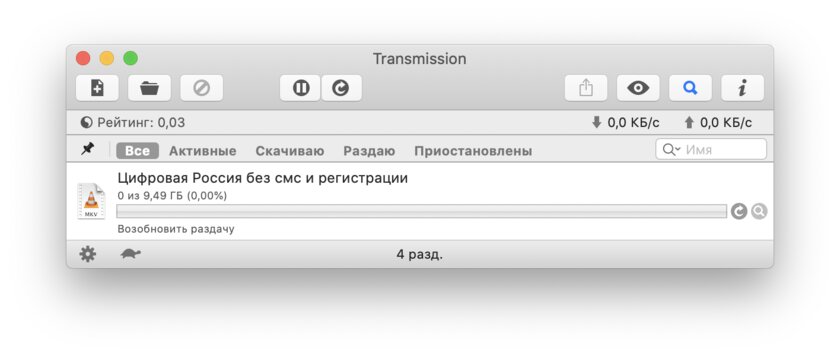

Децентрализованное хранение данных

Хранение данных в одной системе, особенно на государственном уровне, даёт и свои минусы. Например, если хранить все данные в одном месте, то получить к ним доступ довольно просто. Это позволило бы людям, приближенным к обеспечению работоспособности системы, довольно просто злоупотреблять своими полномочиями.

Как же можно хранить данные безопаснее? Можно разбивать данные на пакеты, делать несколько копий и хранить в зашифрованном виде на мощностях организаций, работающих с единой базой. Похожим образом работает torrent и парочка других сервисов, когда нужные файлы скачиваются по небольшим частям у нескольких участников сети сразу, позволяя скачать файл быстрее и без особой нагрузки на каждого участника сети.

По отдельности такие пакеты не будут представлять из себя ничего ценного, особенно в зашифрованном виде. Пакет будет содержать лишь информацию о том, кому принадлежит, и к какому разделу относится. Более того, чтобы злоумышленник не мог угадать содержание раздела по количеству пакетов, относящихся к нему, можно использовать пакеты-пустышки — в таком случае можно симулировать наличие данных даже в том разделе, в котором их нет.

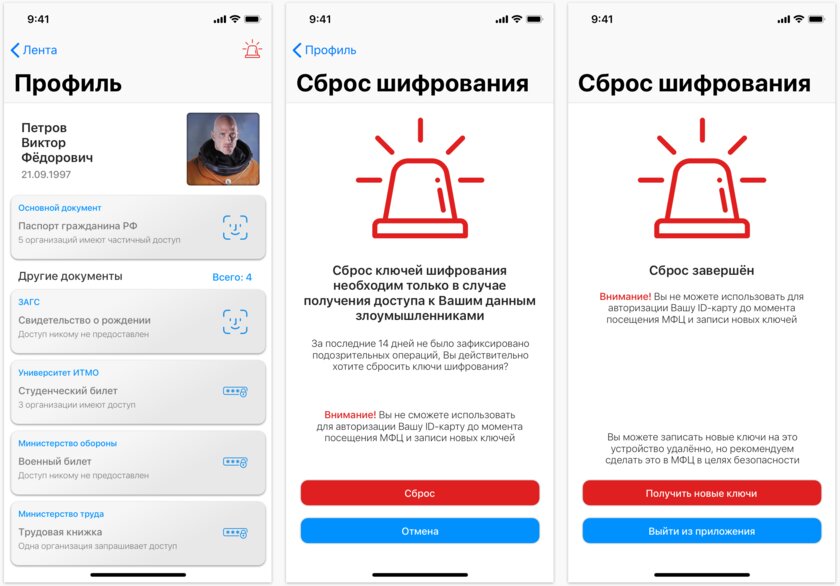

Экстренные меры

Но что же сделать если злоумышленник оказался чрезвычайно везуч, и смог разгадать порядок формирования ключей пользователя?

Думаю в таком случае следует дать возможность самому пользователю экстренно сменить используемые ключи шифрования. В прошлой части внимательные читатели могли заметить в профиле кнопку, похожую на сигнализацию или сигнал SOS. По нажатию этой кнопки пользователь может подтвердить сброс ключей шифрования, и злоумышленник не сможет больше использовать украденную последовательность от лица гражданина. При этом заново-сгенерированные ключи сразу запишутся в приложение при желании, а вот физическую ID-карту можно обновить в ближайшем МФЦ — она несколько выбивается из нашей прогрессивной системы, но думаю и этот рудимент со временем уйдёт на покой.

Одновременно с возможностью вручную перекрыть взломщику доступ к своим данным автоматическая и самообучающаяся система сможет замораживать доступ пользователям, от лица которых совершаются сомнительные операции. Мне кажется что изначально система должна быть предельно чуткой и запрашивать авторизацию при каждом удобном случае, но гибкость настроек позволит частично ослабить защиту в угоду комфорту и образу жизни конкретного пользователя.

Вердикт

Я не большой специалист в информационной безопасности, но постарался сгруппировать в статье основную информацию о всех тенденциях, которые можно развивать и применять.

Само собой, любая система по умолчанию уязвима. Ведь что бы мы не придумали для хранения и шифрования — в какой-то момент информация расшифровывается на стороне пользователя и может быть использована как с пользой, так и во вред.

Однако я думаю, что оценив принцип организации данных сейчас и глядя на стопки бумаг, можно оценить реальный прирост в безопасности от новых систем и подходов к взаимодействию с пользовательскими данными в цифровой России будущего.

Буду рад почитать критику, скепсис и предложения на эту сложную тему — милости прошу в комментарии. А параллельно можете ждать следующую статью о смарт-контрактах — до встречи в будущем!