Старый банковский троян для Android атакует клиентов Сбербанка

Компания «Доктор Веб» сообщила о замеченной активности модификаций вируса под кодовым названием Android.BankBot.358.origin, который был обнаружен в конце 2015 года. Данный банковский троян нацелен в основном на клиентов Сбербанка. По подсчётам экспертов, вредонос уже заразил более 60 тыс. устройств — злоумышленники способны украсть до 78 млн рублей у клиентов российского банка. Как обычно бывает, пользователи сами должны согласиться на установку сторонней программы и предоставить ей необходимые разрешения.

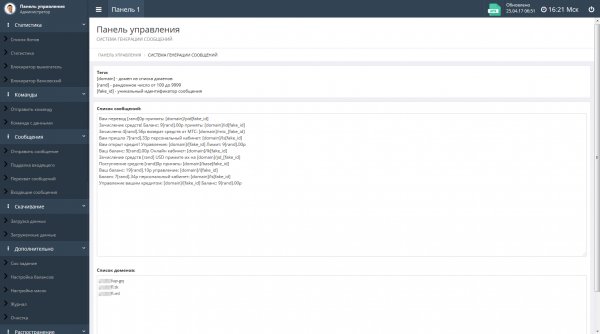

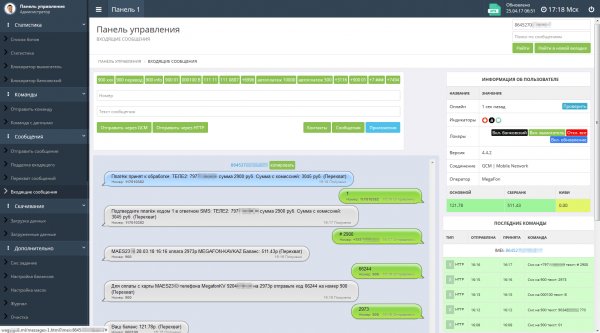

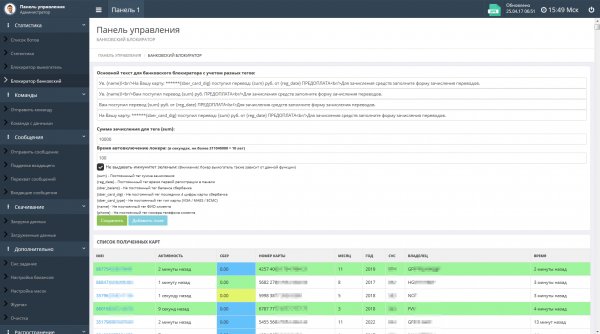

Схема распространения вируса не является какой-то особенной. Злоумышленники отправляют фейковые сообщения с фишинговыми ссылками от имени пользователей сервиса Avito. Например: «Добрый день, обмен интересен? [замаскированная фишинговая ссылка]». На хакерской панели администрирования уже есть готовые шаблоны подобных сообщений. При переходе по ссылке, пользователь попадает на сайт мошенников, после чего автоматически запускается скачивание APK-файла с иконкой Avito, VISA или Western Union. После запуска, вирусное приложение требует предоставить ему доступ к правам администратора и делает это до тех пор, пока пользователь не согласится. Когда необходимые привелегии получены, вредонос выводит фейковое сообщение об ошибке установки и удаляет свою иконку с главного экрана. Если человек попытается удалить приложение из списка администраторов, вирус закроет соответствующее системное окно.

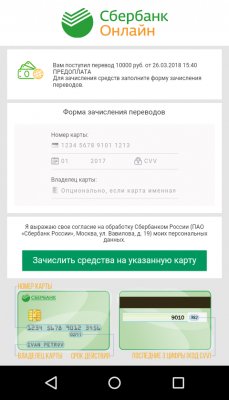

Если все вышеописанные действия прошли успешно, вирус соединяется с сервером злоумышленников и сообщает о готовности принимать команды. После этого, мошенники активируют на устройстве фейковое окно (замаскированное под официальное сообщение от Сбербанка) с уведомлением о зачислении денег, для подтверждения которого человеку необходимо ввести данные своей банковской карты. Окно невозможно закрыть, пока пользователь не введёт необходимую информацию. По сообщениям специалистов из «Доктора Веба», на данный момент все модификации Android.BankBot.358.origin не проверяют достоверность введённых данных, поэтому фейковое окно пропадает при вводе любых данных в нужном формате. Правда, когда хакеры убедятся в ошибочности введённой пользователем информации, они могут повторно заблокировать диалоговым окном его устройство.

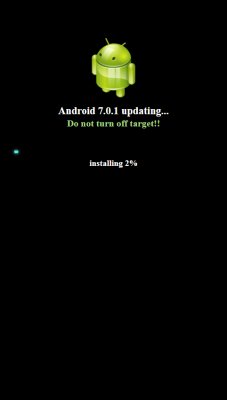

Троян может читать и отправлять SMS-сообщения, а также управлять ими, благодаря чему злоумышленники обходят защиту услуги «Мобильный банк». Некоторые версии вредоноса блокируют экран фейковым сообщением об установке системного обновления, чтобы скрыть от пользователя получение SMS-сообщений.

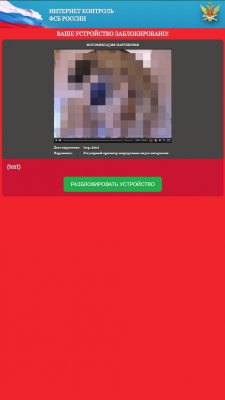

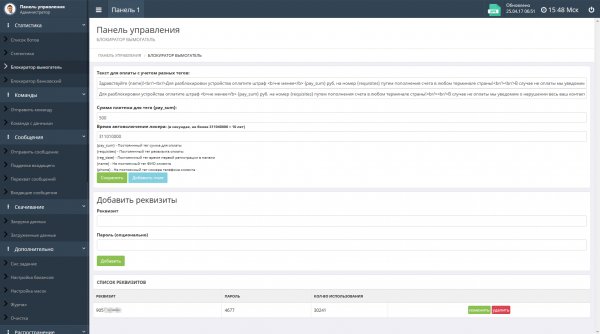

Иногда хакеры используют свой вирус в качестве локера, устанавливающего пин-код на экран блокировки — чтобы пользователи не могли получить доступ к своим устройствам и бороться с трояном, либо чтобы потребовать от людей деньги за разблокировку смартфона.

Он сделал все вышеописанное XD

Вор успел 1.500р снять, пока я не узнал об этом

У него было около минут 10-15, так что отцу ещё повезло