Старый банковский троян охотится за криптовалютными кошельками

Компания «Доктор Веб» зафиксировала новый тип вируса, предоставляющий злоумышленникам доступ к смартфону и показывающий поддельные формы авторизации при запуске программ для работы с криптовалютами. Вредонос, получивший название Android.BankBot.325.origin, основан на старом банковском трояне, который был обнаружен специалистами «Доктора Веба» ещё в январе 2016 года.

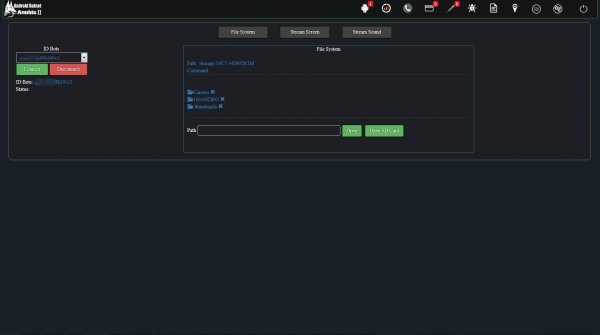

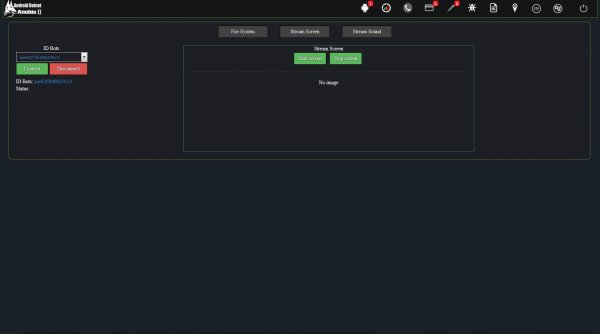

Ранее злоумышленники, создавшие «банкер» Android.BankBot.149.origin, опубликовали исходный код своего вредоноса в открытый доступ. Благодаря этому, хакеры со всего мира создали множество похожих «троянцев», принцип действия которых основан на оригинальном зловреде. Одним из таких стал Android.BankBot.250.origin, который по мере своего развития получил модификацию под названием Android.BankBot.325.origin. Одними из главных его нововведений стали функция удалённого администрирования и доступ к пользовательским файлам в памяти заражённого устройства.

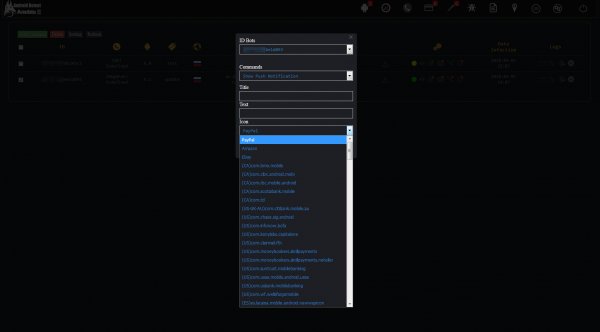

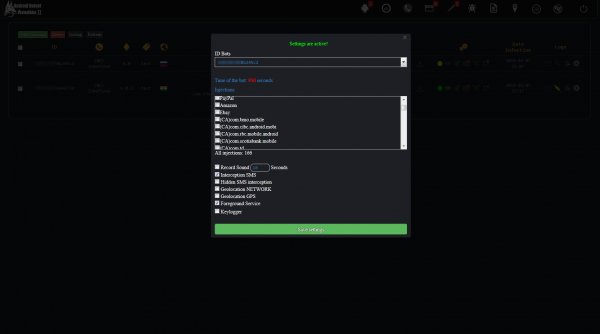

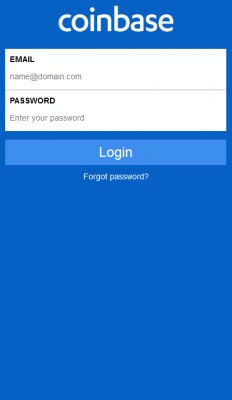

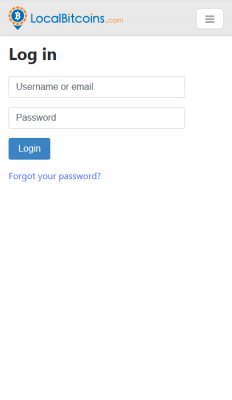

Одна из последних модификаций Android.BankBot.325.origin позволяет злоумышленникам отправлять на гаджеты пользователей фейковые уведомления, при переходе по которым открываются поддельные формы авторизации на популярных сервисах — в их число входят и приложения для работы с криптовалютами. Данный вирус уникален тем, что он пытается украсть конфиденциальные данные с помощью форм авторизации, максимально похожих на таковые в оригинальных приложениях. Полный функционал вредоноса выглядит следующим образом:

- отправка СМС с заданным текстом на указанный в команде номер;

- выполнение USSD-запросов;

- запуск программ;

- смена адреса управляющего сервера;

- отправка на управляющий сервер копий хранящихся на устройстве СМС;

- получение информации об установленных приложениях;

- перехват вводимых на клавиатуре символов (кейлоггер);

- запрос дополнительных разрешений для работы;

- показ диалоговых окон с заданным в команде содержимым;

- показ push-уведомлений, содержимое которых указывается в команде;

- показ push-уведомления, содержимое которого задано в коде «троянца»;

- отправка на сервер всех номеров из телефонной книги;

- рассылка СМС по всем номерам из телефонной книги;

- блокировка экрана устройства окном WebView, в котором демонстрируется содержимое полученной от сервера веб-страницы;

- запрос доступа к функциям специальных возможностей (Accessibility Service);

- переадресация телефонных звонков;

- открытие в браузере заданных в командах веб-сайтов;

- открытие ссылок на веб-страницы с использованием WebView;

- шифрование файлов и требование выкупа;

- расшифровка файлов;

- запись окружения с использованием микрофона устройства;

- получение доступа к информации об устройстве и его местоположении;

- получение IP-адреса устройства;

- очистка конфигурационного файла и остановка работы «троянца».

Согласно отчёту компании «Доктор Веб», Android.BankBot.325.origin атакует в основном жителей Украины, России, Турции, Англии, Германии, Франции, Индии, США, Гонконга, Венгрии, Израиля, Японии, Новой Зеландии, Кении, Польши и Румынии.

молодцы(нет)