OnePlus снова обвинили в слежке за пользователями

2017-й стал очень удачным для OnePlus в плане её смартфонов, но провальным в силу сложившихся обстоятельств. Казалось бы, все проблемы остались в ушедшем году, но нет — наступивший год принёс новые неприятности. Недавно мы сообщали о том, что с серверов компании были похищены данные 40 тыс. банковских карт, а буквально несколько часов назад стало известно о ещё одном несанкционированном сборе пользовательских данных.

Запуск OnePlus 5 и OnePus 5T сопровождался рядом серьезных обвинений производителя в нарушении конфиденциальности пользователей. Скрытая аналитика и сбор данных без ведома клиентов, а позже обнаруженная уязвимость, позволяющая получить ROOT-доступ с заблокированным загрузчиком, изрядно подкосили репутацию OnePlus. Компания вроде бы пообещала прекратить следить за пользователями, но тут новый поворот — специалист по вопросам безопасности под ником Эллиот Алдерсон обнаружил, что буфер обмена OnePlus отправляет данные на китайский сервер TeddyMobile, включая IMEI, телефонные номера, IP-адреса и другую техническую информацию.

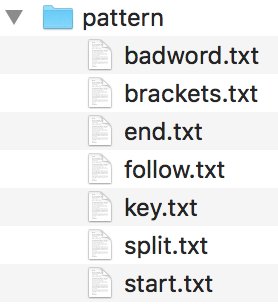

Согласно предоставленным изображениям, буфер обмена содержит такие файлы, как badword.txt, brackets.txt, end.txt, follow.txt, key.txt, start.txt, которые упакованы в архив с именем pattern. Вся информация сгруппирована по категориям.

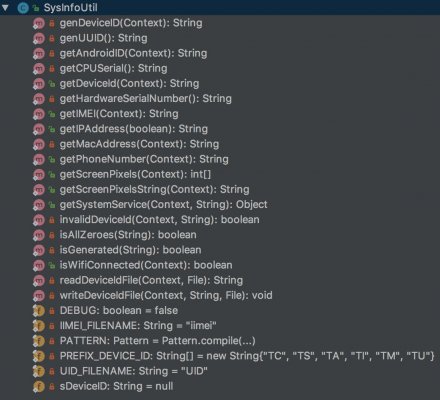

В пакете com.ted обнаружен класс SysInfoUtil с такими методами:

- getAndroidID;

- getCPUSerial;

- getDeviceId;

- getHardwareSerialNumber;

- getIMEI;

- getIPAddress;

- getMacAddress;

- getPhoneNumber;

- getScreenPixels.

Полный список методов можно посмотреть на скриншоте:

Эллиот Алдерсон предупреждает, что данные могут отправляться и в формате JSON. В этих файлах есть поля для telephone и messageText. Но наибольшее опасение вызывает тот факт, что у TeddyMobile есть метод, отправляющий данные банковских счетов, так что не копируйте важную информацию на смартфонах OnePlus в буфер обмена.

Как ни крути, но аппараты OnePlus лучшие в своей ценовой категории и продажи 3/3Т, а теперь 5Т подтверждают это.