OnePlus следит за владельцами своих смартфонов

Специалист в области кибербезопасности Кристофер Мур (Christopher Moore) проанализировал исходящий трафик со своего смартфона OnePlus 2 и заметил, что устройство отправляет чрезвычайно детальную информацию о себе и действиях пользователя.

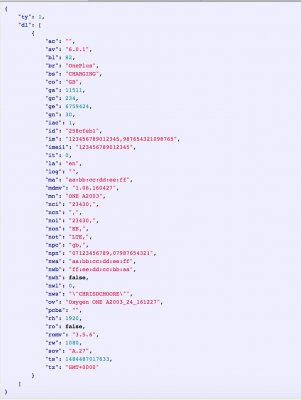

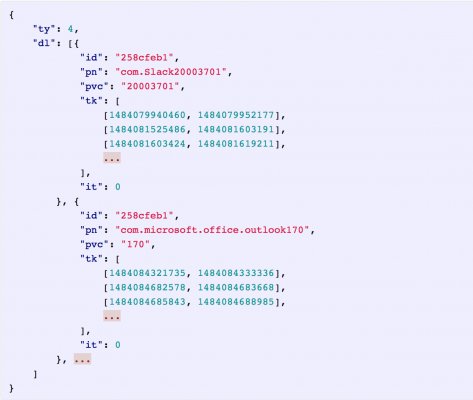

Как выяснилось в ходе расследования, встроенный в оболочку OxygenOS (фирменную прошивку компании OnePlus) алгоритм отправляет два запроса по защищенному протоколу HTTPS на домен open.oneplus.net. Расшифровав передаваемые файлы, Кристофер Мур увидел всю информацию о смартфоне и его владельце, которую собирает компания OnePlus: данные о разблокировке устройства, серийном номере, IMEI, номере телефона, Mac-адресе. Изучив файлы более детально, специалист в области кибербезопасности выяснил, что OxygenOS собирает даже временные метки открытия и закрытия приложений. Как выяснил Мур позднее, сообщения о подобных действиях со стороны китайской компании появились еще в прошлом году.

OnePlus пояснила, что столь подробная информация об устройстве необходима компании для изучения пользовательских предпочтений и для «обеспечения лучшей послепродажной поддержки пользователей».

Энтузиасты уже нашли способы отключить слежку за смартфоном. Если на устройстве нет прав суперпользователя, необходимо подключить его к компьютеру, активировать режим отладки, и с помощью ADB ввести следующую команду: pm uninstall -k --user 0 net.oneplus.odm. Если на смартфоне есть Root, можно установить специальный модуль для Magisk с портала XDA-Developers. Информацию об устройстве собирает прошивка OxygenOS — заменив ее на другую, пользователь также избавится от «слежки».