Не успели мы пережить недавнюю атаку WannaCry, как 27 июня компьютерные сети во всем мире снова поразил очередной вирус-вымогатель, именуемый как Petya.A. Первая информация о вирусной атаке появилась на украинских интернет-ресурсах, где сообщалось о заражениях компьютерных систем некоторых государственных компаний Украины. Принцип действия вируса был аналогичен WannaCry — зловред блокировал работу компьютеров и требовал $300 в биткоинах за расшифровку данных. Позднее оказалось, что шифровальщик поразил около сотни государственных и частных компаний в Украине, России и по всему миру.

Что за зверь такой?

Большинство специалистов полагают, что в атаке задействован вирус Petya.A, который был обнаружен в апреле 2016 года. Несмотря на аналогичную с майскими заражениями схему действия, он не имеет отношения к WannaCry.

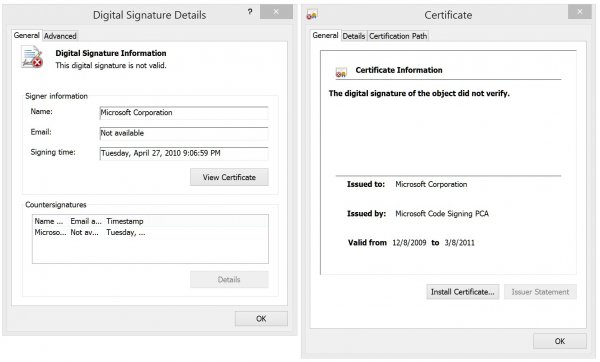

Глава глобального центра исследований и анализа угроз «Лаборатории Касперского» Костин Райю (Costin Raiu) отметил, что вирус использует цифровую подпись Microsoft и маскируется под нативное приложение Windows. Предполагается, что новая версия зловреда Petya.A скомпилирована 18 июня этого года.

В свою очередь «Лаборатория Касперского» выразила сомнение по поводу того, что атака вызвана вирусом Petya.A или Petya.C.

«Программные продукты «Лаборатории Касперского» детектируют данное вредоносное ПО как UDS:DangeroundObject.Multi.Generic. По имеющимся у нас данным на текущий момент, данный шифровальщик не принадлежит к ранее известным семействам вредоносного ПО», — Вячеслав Закоржевский, руководитель отдела антивирусных исследований «Лаборатории Касперского».

Зарубежные специалисты модифицированный вирус прозвали NotPetya. Как и WannaCry, он использует уязвимость EternalBlue (CVE-2017-0144), через управление системными инструментами WMI и PsExec. У него нет удаленного выключателя, как у его майского предшественника, он гораздо изощренней, имеет множество автоматизированных способов распространения.

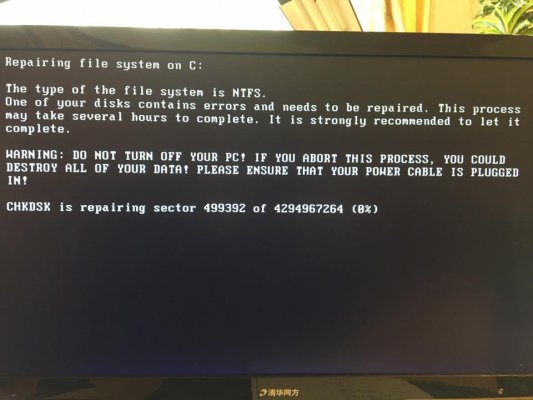

Как только один компьютер в сети заражен, вирус выжидает некоторое время, прежде чем совершить атаку, скорее всего для большего количества подключенных ПК. После этого он шифрует главную файловую таблицу (MFT) локально подключенных дисков NTFS, изменяет главную загрузочную запись (MBR) рабочей станции или сервера, перезагружает компьютер, после чего отображает экран с фиктивной процедурой проверки дисков утилитой CHKDSK. За это время вступает в работу шифровальщик, который начинает шифровать содержимое всего жесткого диска. В результате пользователь видит экран блокировки с требованием выкупа.

Масштабы заражения

Первыми с проблемой в работе компьютерных систем столкнулись украинские энергетические компании как в столице, так и в регионах. Вирус успел заблокировать компьютеры некоторых банков, в том числе «Ощадбанка» и «ПриватБанка», после чего Национальный банк Украины опубликовал официальное предупреждение о возможных перебоях в работе украинской банковской системы.

«В результате кибератак банки имеют сложности в обслуживании клиентов и осуществлении банковских операций. Сейчас в финансовом секторе усилены меры безопасности и противодействия хакерским атакам всех участников финансового рынка. НБУ мониторит ситуацию и будет сообщать о текущем состоянии киберзащиты банковской системы», — из сообщения НБУ.

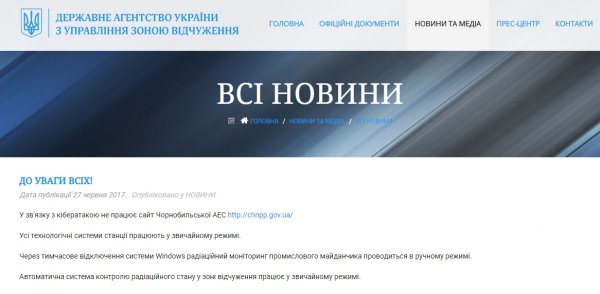

Позднее сообщалось, что вирус затронул мобильные операторы «Киевстар», lifecell и «Укртелеком», службу экспресс-доставки «Новая почта», завод «Антонов», аэропорт «Борисполь», «Укрзализныцю», министерства, телеканалы и даже добрался до киевского метро, где заразил терминалы пополнения проездных. При этом сайты многих государственных компаний и предприятий оказались недоступны. Атака коснулась и Чернобыльской АЭС, чей сайт также был отключен.

Есть предположение, что одной из причин массового заражения является украинское программное обеспечение M.E.Doc для финансовой отчетности, которое установлено в каждой государственной организации. Вирус для своего распространения якобы использовал уязвимости программы при обновлении ее базы. Это может объяснить, почему Украина пострадала больше всех остальных стран.

В России масштабы атаки вирусом Petya.A / Petya.C оказались не такими значительными. Первыми его жертвами стали компании «Роснефть» и «Башнефть», однако позднее представители «Роснефти» опровергли эту информацию. Центральный банк России заявил, что сбои в работе банковской системы не наблюдались, имеются лишь единичные случаи заражения вирусом финансовых учреждений. В СМИ писали об атаке на банк «Хоум Кредит» и о поражении компьютерной сети металлургической компании Evraz. Отмечалось также, что жертвами атаки вируса стали Mars, Nivea, производитель шоколада Alpen Gold — Mondelez International и прочие компании.

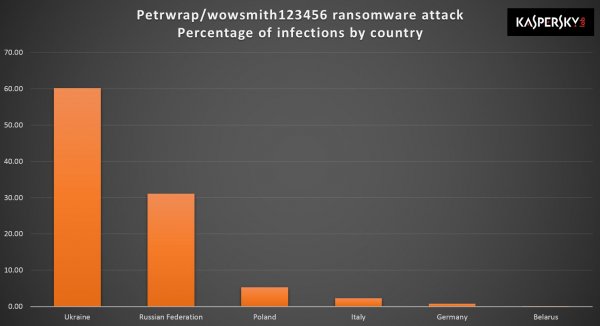

Вслед за Украиной и Россией, о вирусной атаке начали сообщать зарубежные СМИ, в том числе из Польши, Италии, Германии, Испании, Франции, Дании, Нидерландов, Индии и других стран. По оценке специалистов, вирус поразил около сотни компаний из Украины и России. Масштабы поражения вирусом остального мира пока уточняются.

Как защититься от вируса Petya.A / Petya.C / NotPetya

Эксперты полагают, что вирус-вымогатель распространяется в основном через электронную почту в качестве письма с прикрепленным вложением. При его открытии вирус, используя уязвимость в системе, докачивает необходимые файлы, меняет основную загрузочную запись, перегружает ОС и шифрует данные на жестком диске.

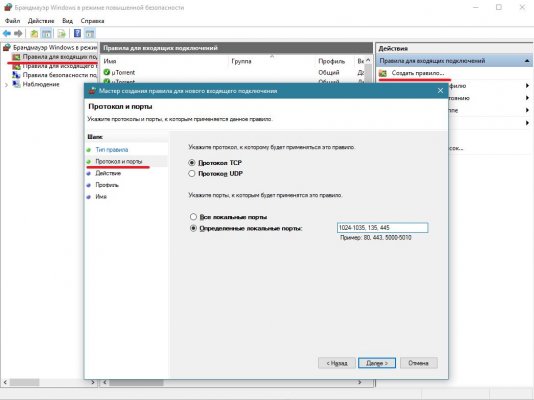

Чтобы предотвратить распространение вируса, необходимо отключить протокол SMB v1/v2/v3 на рабочих станциях и серверах в соответствии с инструкцией, закрыть TCP-порты 1024–1035, 135 и 445, создав соответствующие правила для входящих и исходящих соединений в брандмауэре операционной системы или роутере. Кроме того, необходимо обязательно убедиться, что на компьютере установлены последние критические обновления Windows и Microsoft Office — вполне возможно, что в ближайшее время появятся более подробные сведения об уязвимостях и будут выпущены новые патчи для всех версий операционной системы от Microsoft.

На уже зараженных системах вирус может создавать следующие файлы:

- C:\Windows\perfc.dat

- C:\myguy.xls.hta

- %APPDATA%\10807.exe

Специалисты обнаружили интересную особенность. Если создать файл perfc (без расширения) в папке, где расположена система, это может помешать вирусу запуститься на локальной машине. Если компьютер без причины перезагрузился и начинается проверка диска, необходимо срочно его выключить и отключить ПК от сети. По возможности сделать копию содержимого диска и попробовать восстановить загрузчик с помощью системной утилиты bootrec, загрузившись с диска или флешки.

Пользователям, у которых установлен антивирус Касперского, компания рекомендует подключиться к облачной системе KSN и активировать мониторинг системы (System Watcher). Дополнительно можно использовать функцию AppLocker для запрета исполнения файла с названием perfc.dat, а также заблокировать запуск утилиты PSExec из пакета Sysinternals.

Ничего удивительного. Антивирус Касперского — это ведущее ПО в большей части пользователей нашей страны. Плюс как никак, они ведущие эксперты в этих вопросах!

Ор выше гор.

А хорошему пользователю и антивирус не нужен, не качать с медиа дисков там и всякие фэйковые ссылки не открывать это же легко и с системой все будет идеально.

Создатель не лишён воображения…