Эксперты по безопасности обнаружили вероятно одно из самых серьезных шпионских ПО, когда-либо созданных для Android. Утилита уже успела заразить несколько десятков смартфонов.

Pegasus для Android является приложением-спутником одноименного ПО для iOS. Эта полнофункциональная шпионская утилита была обнаружена в августе прошлого года при попытке атаки на известного политического диссидента из ОАЭ. Зловред использовал сразу три уязвимости в iOS, осуществляя удаленный джейлбрейк устройства и получая полный доступ к персональной информации. Изучением Pegasus занялись специалисты из Citizen Lab и Lookout Security, которые сошлись во мнении, что никогда ранее не видели ничего подобного. Компания Apple тут же выпустила экстренный патч, исправляющий найденные уязвимости. И вот, спустя 8 месяцев, была выявлена Android-версия шпионской утилиты.

Pegasus для Android, как и его предшественник, использует широкий набор функций для шпионажа, включая:

- кейлоггинг (перехват различных действий пользователя);

- создание скриншотов;

- активация микрофона, запись видео с экрана;

- дистанционное управление вредоносной программой с помощью SMS;

- фильтрация сообщений сторонних мессенджеров: WhatsApp*, Skype, Facebook* Messenger, Twitter, Viber и Kakao, доступ к их текстовому содержанию;

- доступ к истории браузера, электронной почте и контактам.

Pegasus для Android имеет способность к самоуничтожению, когда он обнаружен. Механизм самоуничтожения активируется в нескольких случаях: если мобильный код страны, связанный с SIM-картой устройства, является недействительным, если обнаружен файл «антидот» на карте памяти, если утилита не может подключиться к серверу в течение 60 дней или если приложение получает команду от сервера для самоуничтожения. Как утверждают в Lookout Security, эта сложная вредоносная программа была создана таким образом, чтобы оставаться незаметной, целенаправленно выполняя свою задачу.

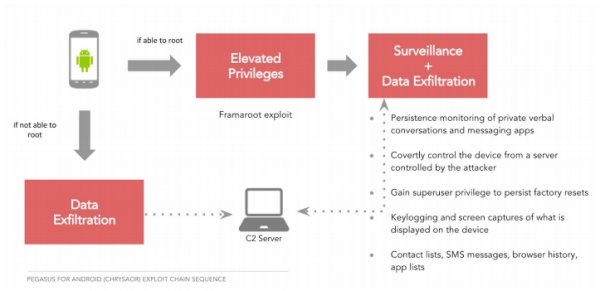

Особенность заражения Pegasus для iOS заключалась в том, что пользователь открывал определенную веб-страничку, после чего следовал удаленный джейлбрейк устройства. Если попытка была неудачной, зловред не мог его заразить. Android-версия Pegasus, напротив, не зависит от уязвимостей нулевого дня, приводящих к рутированию устройства. Вместо этого, вредоносное ПО использует Framaroot, а в случае, если рут невозможен, ищет разрешения, необходимые для извлечения данных. Таким образом, Pegasus для Android – гораздо проще в развертывании на смартфонах и имеет дополнительные возможности на случай неудачи.

В Google заверили, что программа никогда не публиковалась в Google Play. Фирменная система компании Verify Apps, для проверки приложений на безопасность, показала, что источник Pegasus находится в Израиле. Наибольшее количество управляемых устройств определены в Грузии, Мексике, Турции, Кении, Кыргызстане, Нигерии, Танзании, Объединенных Арабских Эмиратах, Украине и Узбекистане. Lookout и Google приписывают создание Android-версии Pegasus израильской компании NSO Group, которая занимается разработками и продажами шпионского ПО спецслужбам по всему миру. Учитывая такой размах, рядовые пользователи вряд ли окажутся под угрозой заражения Pegasus, но предельное внимание еще никому не мешало.

* Деятельность Meta (соцсети Facebook и Instagram) запрещена в России как экстремистская.

P.S. Голосов не хватает!