Этот вирус 2015 года чуть не погубил Android и заставил Google выпускать ежемесячные патчи

В последние годы ежемесячный выпуск патчей безопасности является нормой для крупных производителей смартфонов и планшетов, но так было не всегда. Вплоть до 2015 года даже Google крайне нерегулярно выпускал обновления системы безопасности для своих устройств серии Nexus, что уж говорить про сторонние компании. Но в 2015-м на Android появился вирус Stagefright, представлявший серьёзную угрозу практически для всех устройств на базе «зелёного робота» — в худшем сценарии он с большой долей вероятности погубил бы операционную систему. Именно из-за него Google (а затем и некоторые его партнёры) решился на казавшийся тогда невозможный шаг — ежемесячный выпуск патчей безопасности.

Что за вирус Stagefright и почему он так взбудоражил мир Android

В июле 2015 года Джошуа Дрейк (Joshua Drake), исследователь из компании Zimperium Research Labs, обнаружил вирус нового типа, использующий уязвимость в Stagefright — компоненте Android, отвечавшим за воспроизведение любого мультимедийного контента. Именно из-за принципа заражения устройств вирусу и дали одноимённое название — Stagefright.

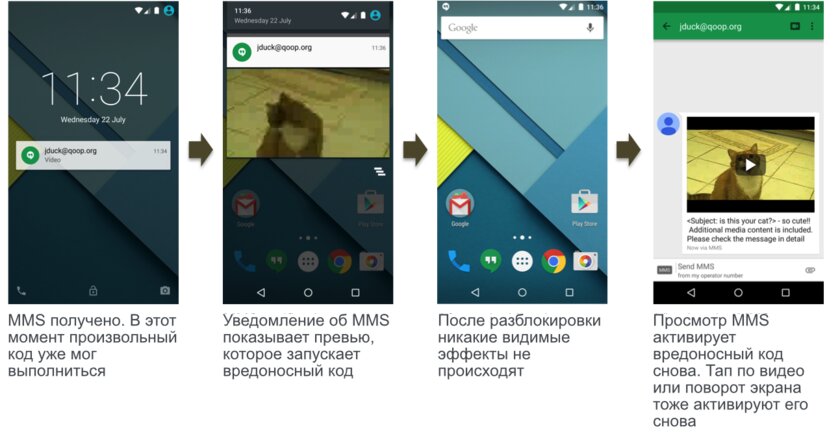

Чтобы захватить гаджет жертвы с помощью этого зловреда, злоумышленнику достаточно было отправить ей MMS-сообщение. В подавляющем большинстве случаев система начинала обрабатывать полученное сообщение автоматически (пользователю даже не нужно было открывать MMS), после чего вирус проникал в систему и выполнял вредоносный код, получая полный доступ к системе. Вредонос мог удалить следы своего появления в операционной системе ещё до того, как пользователь увидел бы уведомление о новом MMS.

В последних на тот момент версиях Android использовались относительно эффективные меры безопасности наподобие «песочницы», но они были бесполезными, если на устройстве был получен Root-доступ (что не являлось редкостью в то время). Проблему усугубляло и то, что некоторые устройства задействовали Stagefright в качестве привилегированного процесса — это перечёркивало все уровни защиты системы безопасности.

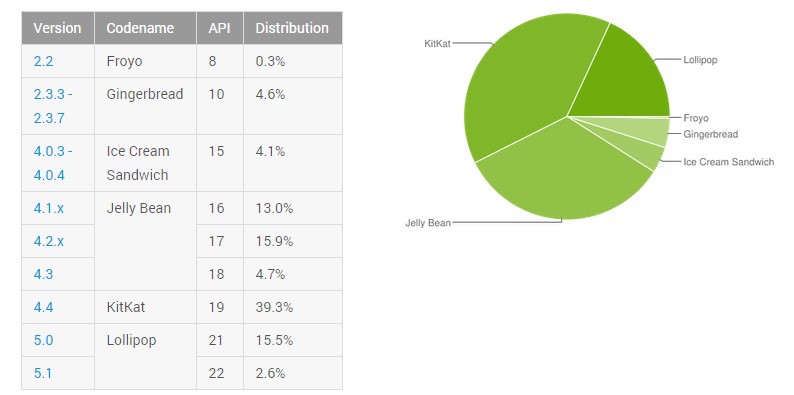

Вирус был опасен приблизительно для 950 млн устройств, что на тот момент составляло около 95% всех гаджетов на базе Android. Он был не страшен только новейшим моделям на базе Android 5.1.1 Lollipop (даже не все Nexus от Google обладали этой версией системы) и откровенно старым смартфонам на базе Android 2.1 Gingerbread и более ранних версий. По официальным данным, в августе 2015 года Android 5.1 Lollipop был установлен на 2,6% устройств на базе «зелёного робота», а гаджетов на Android 2.1 и более ранних версиях было настолько мало (меньше 0,1%), что Google даже не включал их в официальную статистику.

Пользователи могли обезопасить своё устройство, только используя SMS-клиент, позволяющий выключить автоматическую загрузку MMS-вложений или блокировать сообщения от неизвестных номеров.

Как Google и производители отреагировали на вредонос

Возможно, Google и раньше планировал улучшить свою политику выпуска обновлений безопасности для Android, но именно после шумихи вокруг Stagefright (менее чем через 2 недели со дня обнародования информации о вирусе в блоге Zimperium Research Labs) корпорация объявила о том, что будет выпускать ежемесячные патчи безопасности для своих устройств серии Nexus. Помимо этого, компания обязалась поддерживать фирменные гаджеты в течение трёх лет: первые два года с момента выхода смартфоны и планшеты гарантированно будут получать обновления Android, а в дополнительные 12 месяцев девайсы будут получать ещё и патчи безопасности.

Также в тот момент Google решила уведомлять своих партнёров об изменениях в системе безопасности Android, чтобы те тоже могли своевременно выпускать их для своих смартфонов и планшетов. Вскоре после этого Samsung и LG поддержали «корпорацию добра», тоже анонсировав ежемесячный выпуск патчей безопасности для своих устройств (но не уточнили, для каких конкретно — всех или только флагманов). Впрочем, идея Google вдохновила не всех. К примеру, HTC заявила, что это нереалистичная задача. В этом отчасти была доля правды, поскольку в то время обновлять смартфоны было действительно труднее для производителей, особенно тех, которые распространяли свои устройства через операторов сотовой связи (ведь именно провайдеры рассылали обновления, и в связке между Google, производителем и устройством появлялось ещё одно крайне медлительное звено).

Тогда Google пообещал ещё и то, что после детального исследования уязвимости Stagefright разработчики обновят AOSP — для того, чтобы свежим версиям сторонних прошивок наподобие популярной в то время CyanogenMod вредонос был тоже нестрашен. Но, забегая наперёд, зловред давал о себе знать существенно дольше, чем предполагал Google с другими производителями.

Stagefright бесчинствовал ещё долгое время после первых патчей безопасности

Хоть производители довольно быстро обзавелись патчами безопасности после обнаружения Stagefright в июле 2015-го, этот вирус ещё давал о себе знать. Во-первых, в то время обновления системы безопасностей рассылались крайне долго. Во-вторых, системные заплатки выходили сначала для актуальных устройств, а только потом для более старых — владельцы не самых новых моделей были дольше под угрозой. В-третьих, огромная доля гаджетов так и не получила заветный патч безопасности, поскольку производители попросту не могли обновить 950 млн устройств.

Но даже если бы можно было закрыть дыру в безопасности гаджетов по щелчку пальцев, это всё равно не уберегло бы мир Android от нового проявления Stagefright. Экстренный патч, выпускаемый Google с другими производителями, был разработан в кратчайшие сроки — он устранял брешь только относительно MMS-сообщений, а вредонос, стоит напомнить, использовал уязвимость инструмента Stagefright, который отвечал за обработку абсолютно любого мультимедийного контента. Естественно, проблема не заставила себя долго ждать: в октябре вирус вернулся и стал взламывать гаджеты через аудиофайлы. Принцип был тот же — жертве скидывали музыкальный файл. Хоть данный метод и был менее эффективным (приложения не загружали аудио автоматически, из-за чего вирус проникал в устройство, только если пользователь вручную нажимал на файл), угроза всё равно была крайне серьёзной, поскольку Stagefright мог попасть в смартфон или планшет каким угодно другим образом.

@benmmurphy @suka_hiroaki even in the browser it runs out of process… except for Firefox =)

— Joshua J. Drake (@jduck) July 27, 2015

Поскольку проблема крылась на уровне системы, разработчики приложений вряд ли могли защитить пользователей от уязвимости. В Twitter Джошуа Дрейк (обнаруживший Stagefright исследователь) сообщил одному из пользователей, что вирус вполне может проникнуть и через браузер, когда пользователь скачивает какие-либо файлы или даже открывает вредоносный веб-сайт. Он не сказал открытым текстом «не используйте Chrome», но подчеркнул, что безопаснее всего использовать Firefox.

Почему Stagefright не погубил каждый второй смартфон, а вместе с этим и весь Android

Учитывая всё вышеописанное, могут возникнуть логичные вопросы: если вредонос был опасен для 95% гаджетов на Android, от него не спасали в полной мере экстренные патчи безопасности, а огромное количество устройств и вовсе остались без хоть каких-либо обновлений, почему о вирусе Stagefright мало кто слышал за пределами техногиковской среды, почему он не заразил почти все смартфоны на «зелёном роботе» и затем не погубил операционную систему Android (от которой покупатели наверняка отказались бы в пользу iOS или Windows Phone, которым не был страшен этот зловред)?

К счастью для пользователей, производителей и Google уязвимость в Stagefright открыл исследователь в области кибербезопасности, а не сообщество хакеров. Джошуа Дрейк не стал следовать корыстным целям, а сообщил от имени своей компании о найденной проблеме непосредственно разработчикам из Google, которые крайне быстро начали работать над устранением уязвимостей. Все детали о Stagefright не были раскрыты общественности по понятным причинам. Но даже если какие-то хакеры и догадывались о том, что из себя представляет уязвимость, далеко не все из них смогли бы воспользоваться ею — по данным Zimperium Research Labs, эксплуатирование этой дыры в безопасности было неподвластно хакерам-новичкам.

Про windows phone смешно стало