Копеечный жучок взламывает любой процессор AMD Zen, и защититься нельзя. Как он работает

Сотрудники Корнельского университета по результатам собственного внутреннего исследования заявили, что абсолютно во всех процессорах AMD на архитектуре Zen обнаружена довольно простая в эксплуатации уязвимость в блоке безопасности. Благодаря данной уязвимости любой относительно свежий процессор «красной» компании можно взять под контроль сторонним пользователем — для этого достаточно установить «жучок» на материнскую плату с процессором, ядра которого построены на новейшей архитектуре AMD. Речь идёт про семейство процессоров Ryzen (включая процессоры Threadripper для высокопроизводительных систем) и несколько моделей Athlon.

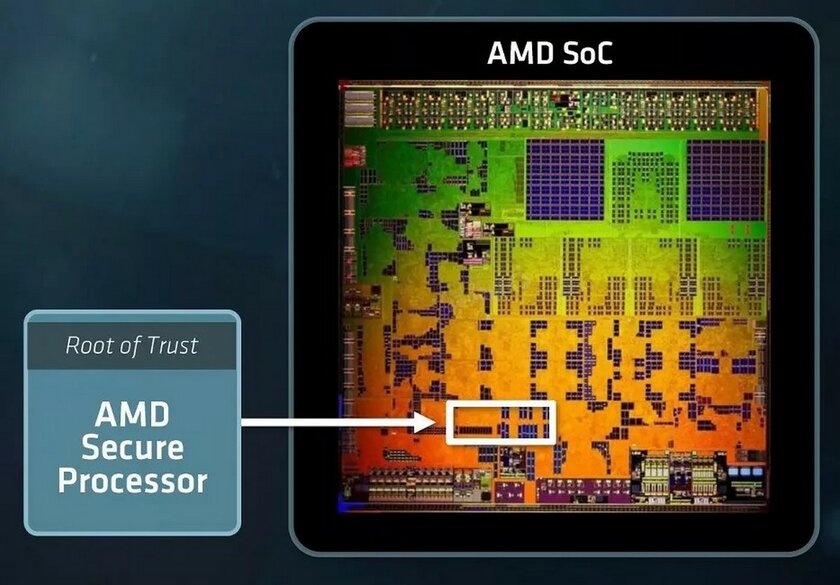

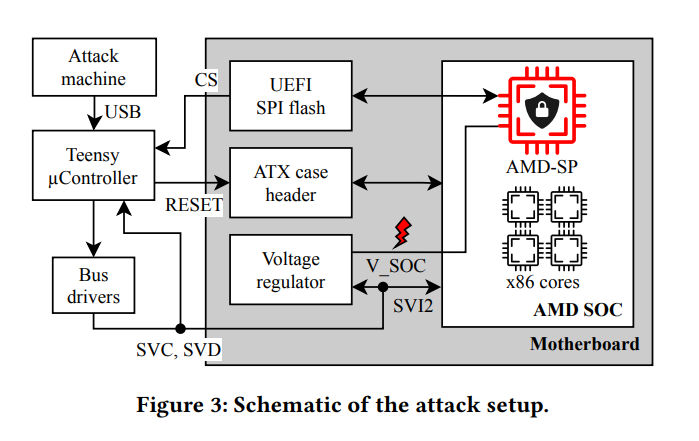

Удивительно, но исследователи довольно открыто рассказали о самом методе взлома. По их словам, после установки «жучка» на материнскую плату, производится так называемая атака сбоя напряжения, благодаря которой злоумышленник может обойти защиту модуля шифрования Secure Encrypted Virtualization (присутствует на Zen 1, Zen 2 и Zen 3) и установить собственную прошивку на встроенный блок безопасности Secure Processor в процессоре. После этого третье лицо может расшифровать память виртуальной машины, получив полный доступ к любым данным в системе. Более детально можно прочитать о методе взлома в публикации Корнельского университета.

Более того, исследователи, обнаружившие эту уязвимость, заявили, что никаких программных патчей, которые могли бы устранить проблему, AMD выпустить не сможет — это просто невозможно. Для того, чтобы закрыть дыру, производителю процессоров нужно полностью изменить архитектуру собственного Secure Processor и механику шифрования данных. И если владельцам пользовательских ПК это не очень уж и страшно, то в корпоративном секторе, особенно на защищённых серверах, это может быть большой проблемой.