Новая уязвимость Android позволяет обойти подпись в приложениях

Начиная с первой версии Android от разработчиков требуют подписывать свои приложения. Когда пользователь обновляет программы на своём мобильном устройстве, система сравнивает подписи и, если они совпадают, обновление устанавливается. Это сделано для того, чтобы APK-файл нельзя было модифицировать без ведома автора. Бельгийская компания GuardSquare, специализирующаяся на вопросах безопасности, сообщает о новой уязвимости Android, которая позволяет обойти эту проверку безопасности.

В своём отчёте специалисты GuardSquare описывают баг с идентификатором CVE-2017-13156 под названием «Janus». С его помощью злоумышленники могут вносить изменения в APK-файл, не нарушая тем самым цифровую подпись приложения.

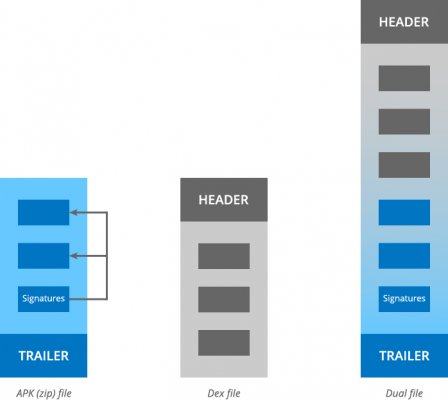

Обычно если проверка подписи проходит успешно, программа скомпилируется в файл формата DEX для последующей работы на устройстве. Суть этой уязвимости заключается в том, что она позволяет объединить оригинальный APK с модифицированным исполняемым файлом DEX. В этом случае система установит приложение, а затем запустит код из заголовка DEX. Проще говоря, злоумышленники могут получить доступ к разрешениям, системным привилегиям или подменить приложение любой другой изменённой версией при следующем обновлении.

К счастью, масштабы этой проблемы довольно ограничены. Это касается только тех приложений, которые подписаны оригинальным способом на основе JAR (Android 5.0 и выше). В Android 7.0 Nougat этот метод заменён на APK Signature Scheme v2, который уже имеет защиту. Об этой уязвимости GuardSquare сообщила в Google ещё 31 июля, но исправления были добавлены только недавно, в патче безопасности от 5 декабря.

От Trashbox.ru:

К слову, автоматика Трешбокса спроектирована таким образом, что наши старые методы автоматической проверки не пропускают файлы, модифицированные этим способом, поскольку мы и ранее предполагали гипотетическую возможность подобных дыр в безопасности Android. Приложения, рассчитанные на использование этой уязвимости, отображаются как поврежденные. Мы добавили дополнительное уведомление, чтобы оперативно удалять такие файлы. С учетом этих мер, скачивание файлов с Трешбокса стало еще безопаснее.

Чот странное

оно отдельный файл создавало и в приложение оно не его не вшивало, так что нет