Ошибка в macOS позволяет получить права администратора без пароля

Турецкий IT-специалист Леми Орхан Эргин (Lemi Orhan Ergin) обнаружил в операционной системе macOS High Sierra уязвимость, позволяющую активировать режим суперпользователя без ввода пароля. Таким образом, стать главным администратором с доступом к выполнению всех видов операций может любой желающий владелец компьютера Apple — даже злоумышленник. Об ошибке источник сообщил на своей странице в Twitter.

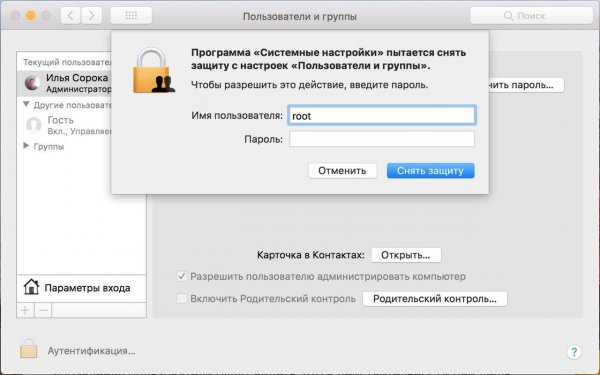

Чтобы перейти в режим суперпользователя, необходимо ввести имя пользователя «root» и оставить поле пароля пустым в любом диалоговом окне (кроме главного окна входа в систему) или настройках по пути: Системные настройки → Пользователи и группы → Нажмите на замок, чтобы внести изменения → Снять защиту. После нескольких раз нажатия кнопки входа производится разблокировка всех функций macOS High Sierra, в частности возможность отключения защиты от макросов. К слову, последняя открывает доступ к шифрованию жесткого диска FileVault, установке вредоносного программного обеспечения, а также копированию и удалению пользовательских данных.

Ошибка найдена как в актуальной версии ОС 10.13.1, так и в бета-версии следующего релиза под номером 10.13.2. Исследователь безопасности Патрик Уордл (Patrick Wardle) отметил, что выявленную уязвимость macOS High Sierra можно использовать даже удаленно, если целевая система включает службы совместного доступа к ресурсам.

Защититься от несанкционированного доступа к своему компьютеру возможно путем установки пароля «root» для учетной записи администратора. В настоящее время компания Apple уже уведомлена о наличии уязвимости в macOS High Sierra и заявила, что обновление с исправлением будет доступно для пользователей в ближайшем будущем.

Пентагон пытается долгое время взломать российскую систему безопасности. В итоге, спустя год им удается узнать пароль. Вызывают генерала.

— Эти русские оказались очень хитры! Мы перепробовали всё: брут, поиск обходов. Но русские оказались хитрее...

— Так какой пароль то?

— Пароля нет! Просто Enter!

На макос же проблема оказалась в том, что root каким-то образом оказался включён. Есть инструкция официальная по включению root — support.apple.com/ru-ru/HT204012, так вот, проблема в том, что оказалось, что 1) рут был включен, и пункта «включить корневого пользователя» в меню из инструкции не наблюдалось 2) включен он был с пустым паролем.

Поэтому, действительно, это довольно серьезный факап, особенно в ситуациях, когда включен общий доступ, скажем, по ssh. На маке удобное и приятное управление общим доступом, и для ряда операций его можно включать.

Вообще, на данный момент, это один из самых серьезных провалов в безопасности десктопных систем со времен windows 98, он не требует никаких эксплойтов, каких дополнительных утилит. Он даже круче, чем предыдущий провал месячной давности, когда вместо подсказки пароля показывался сам пароль на зашифрованных дисках APFS. Безусловно, такое количество провалов опускает репутацию эпл до уровня «эпол сосать», и педерастам теперь потребуется как минимум несколько лет, чтобы эти провалы забылись.