Windows Defender теперь работает в режиме песочницы. Как его включить

В конце октября компания Microsoft объявила о том, что её встроенный в Windows 10 антивирус Windows Defender («Защитник Windows») может работать в изолированной программной среде. Это значит, что, если вдруг он будет скомпрометирован, доступ к остальной части операционной системы останется закрытым. Фактически Windows Defender стал первым антивирусом, который способен работать в так называемой песочнице. Этим пока не может похвастаться ни один другой антивирусный продукт.

Что такое «песочница» и почему это так важно

Обычно этим термином обозначают специально выделенную среду для безопасного запуска программ. Для этой цели выделяется ограниченный набор системных ресурсов и разрешений. Если файл или ПО окажутся вредоносными, операционная система и компьютер по-прежнему будут невредимыми. Такая практика применяется многими платными антивирусами, хотя сами они не работают в изолированной среде. Режим песочницы есть в браузерах Edge и Chrome, а также в операционной системе macOS на уровне ядра. Это значительно затрудняет задачу злоумышленникам атаковать компьютер жертвы. Даже если они подберут эксплойт, например, для Chrome, им всё равно придётся ломать голову над тем, как вытащить сам браузер из песочницы, поскольку без этого атаковать напрямую операционную систему у них не получится.

По словам Microsoft, реализация запуска Windows Defender в безопасной среде стало возможным благодаря отчётам различных исследователей по безопасности. Они определили потенциальные способы использования злоумышленниками уязвимостей в Windows Defender, которые способствуют произвольному выполнению кода. Несмотря на то, что на практике подобных случаев ещё не было, компания серьёзно отнеслась к таким угрозам.

Запуск антивируса в песочнице гарантирует, что различные вредоносные действия будут ограничены изолированной средой, защищая операционную систему от вреда. Работает это следующим образом. Основной антивирусный процесс Windows Defender передаёт контент процессу, работающему в изолированной среде с низким уровнем привилегий. В случае, если вредоносный файл сможет его скомпрометировать, доступ к остальной части системы будет закрыт. Соответственно, атака на этом завершится.

Зачастую основной проблемой при использовании песочницы является заметное снижение производительности. В Microsoft уверяют, что им удалось избежать этой проблемы благодаря тому, что количество взаимодействий между песочницей и привилегированным процессом было сведено к минимуму. Эти взаимодействия осуществляются только в особо важные моменты.

Как активировать песочницу для Windows Defender

На текущий момент Microsoft тестирует новую функцию в Windows 10 Insider Preview. В компании до сих пор не уверены в стабильной работе своего антивируса в песочнице, поэтому по умолчанию она отключена.

Внимание! Следующие действия могут вызвать ошибки в работе антивируса.

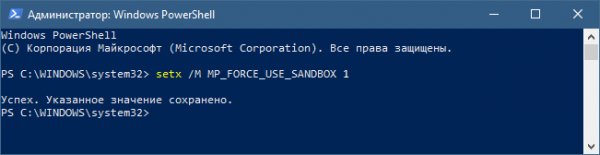

Чтобы включить песочницу для Windows Defender, необходимо запустить командную строку или PowerShell от имени администратора. Далее следует ввести команду setx / M MP_FORCE_USE_SANDBOX 1 и перезагрузить компьютер. Это работает в Windows 10 (1703) и более поздних версиях системы.

Если вы хотите вернуть всё обратно, выполните ту же команду, но замените «1» в конце на «0» и снова перезагрузите компьютер. Кстати, очень важно именно перезагрузить компьютер после внесения этих изменений, поскольку, если его выключить, а затем снова включить, данный параметр может не сохраниться, и песочница не запустится. Если у вас по какой-либо причине возникнут проблемы с загрузкой системы, попробуйте загрузиться в безопасном режиме и снова выполнить команду.

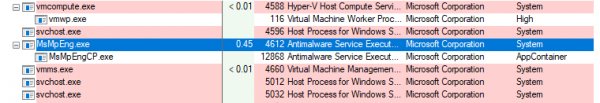

Чтобы проверить, работает песочница или нет, нужно открыть список запущенных процессов, например, в программе Process Explorer. Если рядом со стандартным Antimalware MsMpEng.exe вы увидите процесс MsMpEngCP.exe с меньшим количеством привилегий, значит изолированная среда для Windows Defender активирована.

Когда-то мы скептически относились к «Защитнику Windows», особенно на начальном этапе его развития. Сегодня это уже полноценный антивирус, который как-то незаметно вытеснил сторонние антивирусные продукты. Он достаточно надёжный и неплохо выполняет свою работу. Единственное, чего, пожалуй, ему не хватает, это быть чуточку более агрессивным по отношению ко всякого рода вредоносным программам со встроенными рекламными модулями и прочим программным обеспечением, которые принудительно устанавливаются в систему. Но и тут есть маленький лайфхак. Оказывается, можно активировать скрытую функцию, которая включает эту самую защиту. Достаточно ввести команду Set-MpPreference -PUAProtection 1 в PowerShell от имени администратора.