Появился сайт для проверки браузеров на уязвимости Spectre

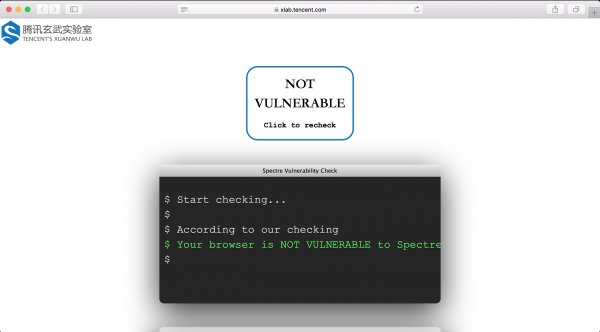

Компания Xuanwu Lab, являющаяся «дочкой» корпорации Tencent, создала сайт для проверки браузеров на уязвимости Spectre. Любой пользователь может проверить безопасность своего браузера, кликнув по специальной кнопке на сайте от Xuanwu Lab. По умолчанию веб-обозреватели на основе Chromium не защищены, но это можно исправить.

Многочисленные пользователи уже проверили последние версии популярных десктопных браузеров на наличие уязвимостей Spectre, получив следующие результаты (данные предоставлены порталом gHacks):

- Firefox — защищен.

- Firefox ESR — защищен.

- Safari — защищен.

- Internet Explorer 11 — защищен.

- Microsoft Edge — защищен.

- Pale Moon — защищен.

- Waterfox — защищен.

- Chromium (последняя версия) — защищен.

- «Яндекс.Браузер» — защищен.

- Google Chrome Canary — защищен.

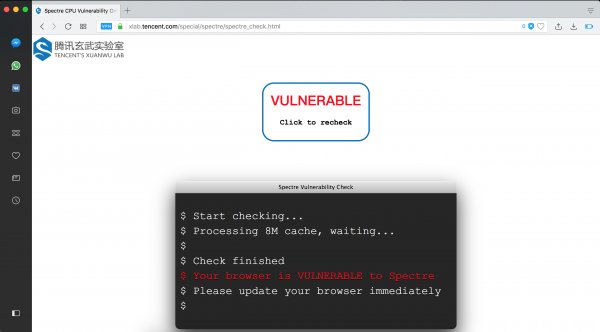

- Google Chrome (стабильная версия) — уязвим*.

- Opera (стабильная версия) — уязвим*.

- Vivaldi (стабильная версия) — уязвим*.

* Тесты проводились с настройками браузеров по умолчанию. Если активировать функцию строгой изоляции сайта (Strict Site Isolation), помеченные звездочкой (*) браузеры станут защищенными от Spectre.

В Chrome активировать функцию строгой изоляции сайта можно в настройках экспериментальных функций:

- В адресной строке браузера введите chrome://flags и нажмите Enter.

- Найдите пункт Strict Site Isolation и нажмите «Включить».

- Перезапустите браузер.

В Opera функция строгой изоляции сайта активируется аналогичным образом, только в адресной строке нужно прописать opera://flags.

Сайт от Xuanwu Lab позволяет проверить наличие уязвимостей Spectre и в мобильных браузерах.

Обновлено: пользователи Трешбокса заметили неточность в приведенных порталом gHacks данных. Результаты тестов зависят от версий браузеров. Например, последняя сборка Microsoft Edge (41.16299.15.0) оказалась уязвимой к Spectre, а более ранняя версия с индексом 40.15063.674.0 — нет. Поэтому рекомендуем каждому пользователю вручную проверить безопасность своего веб-обозревателя.

Потому как вся моя старая техника яблока is not vulnerable.

21soroka

Edge 41 вообще то уязвим: /

Google Chrome, Debian Linux, Версия 63.0.3239.132 (Официальная сборка), (64 бит)

Не уязвим

Никаких функций изоляции не включено. Сайт сообщает "Ваш браузер не уязвим для Призрака".

Так что в статье на этот счет ошибка.

Версия

17.11.1.988