Используя смартфон с закончившейся поддержкой, вы серьёзно рискуете своей конфиденциальностью

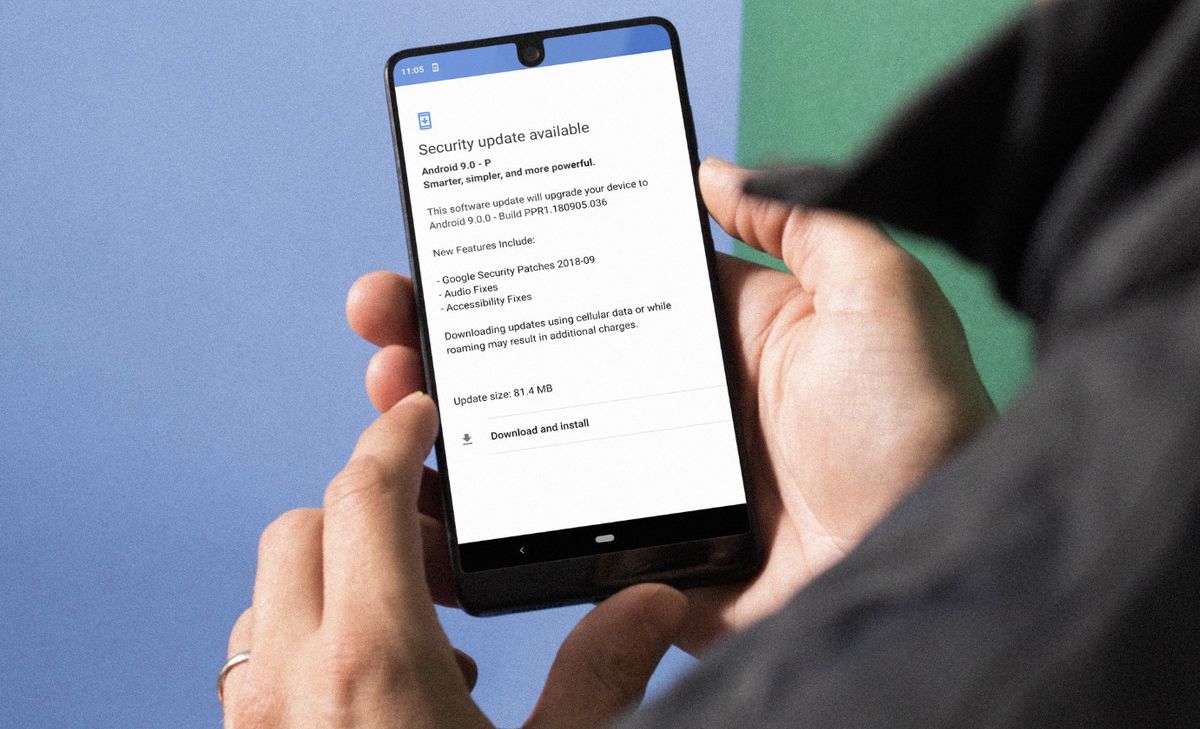

Некоторые считают фрагментацию Android одним из конкурентных преимуществ мобильной операционной системы Google. Но она может стать серьёзной проблемой для миллионов пользователей Android-устройств, когда речь идёт о распространении ежемесячного обновления безопасности. Это связано с тем, что далеко не каждый производитель своевременно выпускает обновления безопасности для своих смартфонов. И это ещё один весомый довод для поклонников Android в пользу покупки Pixel-смартфона.

Многие Android-смартфоны, в том числе недавно поступившая в продажу 5G-версия Samsung Galaxy Note 10+, до сих пор не получили декабрьское обновление безопасности. Samsung утверждает, что делает всё возможное, чтобы как можно скорее выпустить обновления безопасности для всех своих смартфонов, но признаёт, что сроки выхода апдейтов могут варьироваться в зависимости от регионов и конкретных моделей. При этом есть достаточно много смартфонов, которые не получают соответствующие обновления месяцами.

Большинство пользователей Android считают ежемесячные обновления безопасности бесполезными, поскольку те не приносят никаких изменений и не добавляют новых функций. Но ведь они для этого и не предназначены. Так, декабрьское обновление безопасности устраняет уязвимость, известную как CVE-2019-2232, которая может привести к блокировке смартфона под управлением Android 8, 8.1, 9 или 10. Поэтому, если для вашего смартфона доступен этот апдейт, то настоятельно рекомендуем установить его, защитив тем самым себя от возможной хакерской атаки. Но дело в том, что на данный момент декабрьский патч получил ограниченный круг устройств.

Фрагментация Android объясняется тем, что в отличие от Apple, которая разрабатывает как аппаратное, так и программное обеспечение, смартфоны на платформе Android выпускают множество производителей.

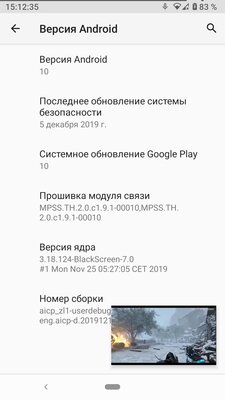

Распространение декабрьского обновления стартовало 2 декабря. И интернет-гигант Google говорит, что для того, чтобы доставить апдейт каждому смартфону Pixel, требуется около полутора недель. Проверить, какое последнее обновление безопасности вы получили, можно в настройках. Для этого зайдите в Настройки — О телефоне — Версия Android.

StandHogg — это опасная уязвимость, которая ставит под угрозу 500 лучших Android-приложений

CVE-2019-2232 — не единственная уязвимость, обнаруженная в Android в последнее время. Так, в ноябре СМИ сообщили о проблеме с приложением Google Камера, которая позволяет злоумышленникам удалённо снимать фото и видео на камеру смартфона ничего не подозревающего пользователя. Эта уязвимость затронула сотни миллионов владельцев Android-устройств по всему миру. Также недавно стало известно, что используя ещё одну брешь в системе безопасности Android, хакеры могут подделывать идентификатор вызывающего абонента и таким образом обманывать пользователей, выведывая у них различную конфиденциальную информацию, например, PIN-коды банковских счетов.

А в начале декабря разработчик программного обеспечения Promon объявил об обнаружении ещё одной уязвимости под названием StandHogg. Вредоносное ПО, маскируясь под популярные Android-приложения, позволяло злоумышленникам прослушивать пользователей через микрофон смартфона, управлять камерой, читать и отправлять сообщения, осуществлять телефонные звонки, определять местоположение жертвы с помощью GPS, просматривать фотографии, файлы и контакты, хранящиеся на смартфоне. Пользователь Android просто мог, как обычно, щелкнуть на значок знакомого приложения, и вредоносное ПО отправило бы запрос на разрешение определённых действий. Нажимая на кнопку «Разрешить», ничего не подозревающий пользователь даёт хакеру зелёный свет. Уязвимость позволяет осуществить фишинг-атаку и получить доступ к важным личным данным.

Недавно интернет-гигант Google объявил, что объединяется с несколькими фирмами, включая вышеупомянутую Lookout, чтобы вместе противостоять вредоносному ПО. Обычно фирмы, занимающиеся исследованиями в области безопасности, сообщают Google о найденных в Android уязвимостях, и компания закрывает их в обновлениях. Однако в отношении StrandHogg, как отмечается, в Google сначала не воспринимали всё всерьёз, и хотя в конечном счёте корпорация удалила приложения, распространяющие вредоносное программное обеспечение, саму уязвимость она так и не исправила. А многие заражённые программы до сих пор установлены на смартфонах пользователей. Одно из них под названием CamScanner было скачано более 100 миллионов раз.

По материалам PhoneArena