«Лаборатория Касперского»: каких киберугроз опасаться в 2017 году?

На исходе года «Лаборатория Касперского», один из ведущих мировых производителей антивирусного программного обеспечения, подвела итоги 2016-го и, конечно, поделилась прогнозами на грядущие 12 месяцев.

Встреча с прессой прошла в неформальной обстановке дискуссионного «Клуба детективов». Александр Гостев, главный антивирусный эксперт «Лаборатории Касперского», вжился в роль настоящего Шерлока, детектива киберпреступного мира и борца за безопасность и справедливость. Его идейным оппонентом — Доктором Мориаирти — стал Сергей Голованов, ведущий антивирусный эксперт «Лаборатории Касперского»: он рассматривал всё с точки зрения злоумышленников. «Рулил» обсуждением сам Владимир Познер, живая легенда отечественной журналистики. Ну а зрительный зал задавал вопросы и в финале устроил своеобразное голосование с целью выявить, кто «победил» в этом году: преступники или стражи порядка?

Итоги 2016-го года

Уходящий год оказался очень урожайным на громкие инциденты. Эксперты склонны считать, что мы столкнулись не столько с новыми, сколько неизбежными тенденциями в развитии информационных угроз. Стремительное развитие технологий, интернета вещей, ботнетов, распространение криптовалют и т.д. делает жизнь одновременно и удобнее, и опаснее. Куда провели сеть — туда смогут дотянуться и злоумышленники. Всё это было ожидаемо… Однако масштабы инцидентов доказали, что киберугрозы в своем развитии вышли на новый уровень. Только вдумайтесь: к концу 2016-го «Лаборатория Касперского» насчитала в своей коллекции распознаваемого вредоносного ПО 1 миллиард объектов (вирусы, трояны, бэкдоры, шифровальщики, рекламное ПО и т.д.)!

6 основных тенденций 2016-го года

- Масштабы и сложность киберпреступной экономики — больше, чем когда-либо раньше. Например, площадка xDedic торгует учётными данными более 70-ти тысяч взломанных серверов по всему миру.

- Крупнейшие кражи денег теперь осуществляются через межбанковскую сеть SWIFT. Именно там в минувшем феврале злоумышленники украли $100 млн. из Центрального банка Бангладеш. Другие банки взялись за голову и принялись срочно совершенствовать свою систему аутентификации и процедуру обновления программного обеспечения SWIFT.

- Критически важная инфраструктура — уязвима. Вспомним знаменитую атаку BlackEnergy: хотя случилось всё в конце 2015-го года, тяжесть последствий легла на начало 16-го. Хакеры отключили системы распределения электроэнергии на западе Украины, а также удалению ПО с зараженных компьютеров и сопровождалась DDoS-атаками на службы техподдержки атакованных предприятий.

- Целевые атаки — более непредсказуемы. Например, группировка ProjectSauron создавала полностью новый набор инструментов индивидуально для каждой жертвы и избегала повторного использования одних и тех же тактик и технологий, что затрудняет распознавание атак не только с помощью защитных технологий, но и с помощью индикаторов компрометации, которые чаще всего работали в случае с целевыми атаками.

- Публикация краденных баз данных в Сети — средство манипуляции общественным мнением. Теперь злоумышленники намеренно выкладывают в открытом доступе большие объемы личных данных: Обнародуют личную и служебную переписку, частные фотографии или данные от учетных записей как обычных пользователей, так и известных персон. Цели — от жажды наживы до желания очернить репутацию отдельных людей.

- Камера — потенциальный «предатель». Даже простые пользователи начали заклеивать камеры на личных компьютерах, однако теперь объективами с прямым доступом в интернет нашпиговано всё: бытовая техника, автомобили, всевозможные учреждения и просто улицы городов! Например, в октябре для осуществления DDoS-атак киберпреступники использовали ботнет, состоящий из более полумиллиона домашних гаджетов, подключенных к Сети.

При столь высоком уровне развития киберугроз, который мы наблюдали на протяжении 2016-го года, задача раннего распознавания вредоносных программ и несанкционированного проникновения в корпоративные сети становится приоритетной. При этом для успешного детектирования угроз сегодня крайне важно обладать глубинным пониманием кибермира. Анализ угроз, обнаруженных в этом году, позволил нам выявить новые тенденции и уникальные подходы киберзлоумышленников — и эти знания помогут нам усовершенствовать защитные инструменты и сделать распознавание и предотвращение угроз еще более эффективным. Другими словами, мы используем прошлое, чтобы подготовиться к будущему.

Александр Гостев, главный антивирусный эксперт «Лаборатории Касперского»

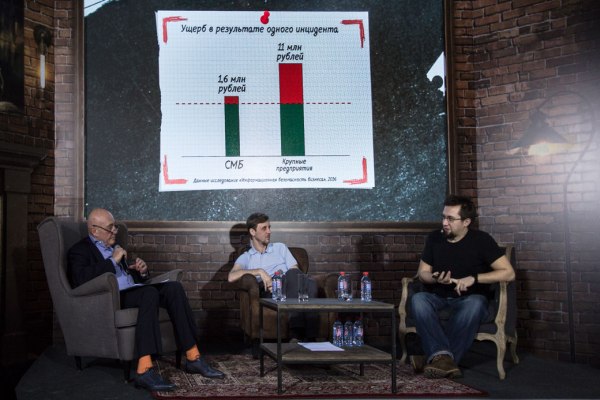

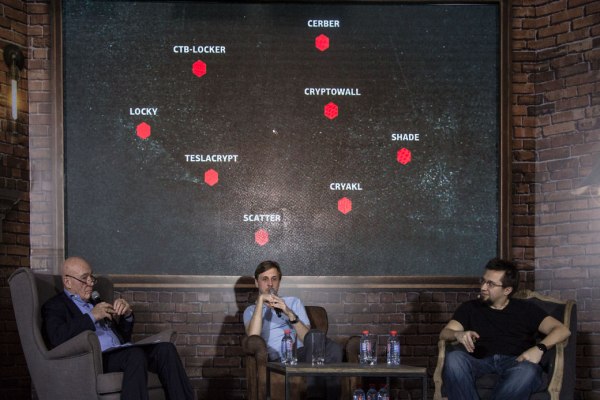

Расцвет шифровальщиков

На 2016 год пришёлся расцвет программ-шифровальщиков и вымогателей, которые «захватывали в плен» данные и устройства как отдельных пользователей, так и целых компаний. Самый примечательный случай произошёл с одной американской больницей, которой пришлось выплатить несколько миллионов за восстановление медицинских карт пациентов. А что делать? Буквально вопрос жизни и смерти.

По данным «Лаборатории Касперского», за последние 12 месяцев:

- Интенсивность атак увеличилась как минимум в 2 раза.

- Количество новых модификаций выросло в 11 раз.

- Среди троянцев-вымогателей появилось 62 новых семейства.

- В начале года решения «Лаборатории Касперского» блокировали атаки шифровальщиков на компании в среднем раз в 2 минуты, а на индивидуальных пользователей — каждые 20 секунд.

- К концу года бизнес начал сталкивается с программами-вымогателями примерно раз в 40 секунд (в 3 раза чаще), а отдельные пользователи — раз в 10 секунд (в 2 раза чаще).

- 67% компаний полностью или частично потеряли свои корпоративные данные.

- Каждая 5-я организация не сумела восстановить файлы даже после уплаты выкупа.

- Жертвами шифровальщиков стала практически четверть компаний, работающих в сфере образования, IT и телекоммуникаций, развлечений и СМИ, а также в финансовом секторе.

- Средний размер выкупа за возвращение доступа к данным сегодня составляет $300 и более.

- Большинство злоумышленников предпочитает оплату в биткойнах (причём многие даже консультируют помогают приобрести криптовалюту).

- Всё чаще стали встречаться зловреды, которые шифруют не отдельные файлы, а главные файловые таблицы или жёсткий диск целиком.

- Многие впервые обнаруженные в 2016-м году троянцы-вымогатели оказались низкого качества — незамысловатые, с ошибками в коде и банальными опечатками в текстах требования выкупа. Это говорит о том, что шифровальщики стали средством быстрого и легкого заработка и теперь их могут купить простые мошенники. Следовательно: появился сервис «аренды» вредоносного ПО.

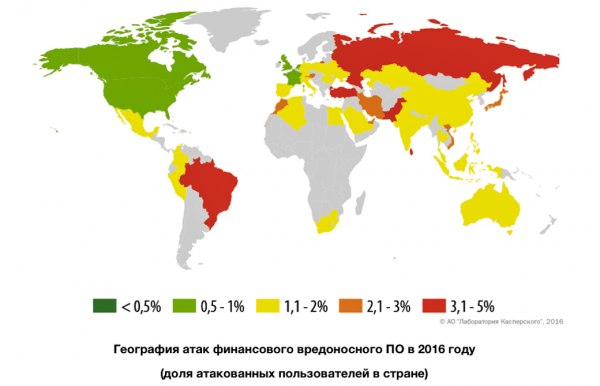

Потерять деньги рискует каждый 20-й пользователь в России

- За год защитные решения «Лаборатории Касперского» заблокировали попытки запуска ПО для кражи денег почти на 3-х миллионах устройств.

- За год с банковскими зловредами столкнулись около 5% российских пользователей — каждый 20-й.

- Россия возглавила список стран, в которых пользователи наиболее подвержены риску заражения финансовым вредоносным ПО.

- Мобильный банкинг увеличивает риск атаки: 5 из 10-ти наиболее популярных сегодня банковских троянцев предназначены для устройств на базе Android.

- Доля атак на смартфоны и планшеты Android увеличилась в 4,5 раза по сравнению с 2015-м годом.

- Появилось 8 новых семейств зловредов для платежных терминалов (POS) и банкоматов: общее число вредоносного ПО для них выросло на 20% по сравнению с прошлым годом.

После долгого обсуждения мнение «зала» было однозначно: в этом году победила киберпреступность. Сможем ли мы изменить что-то в следующем?

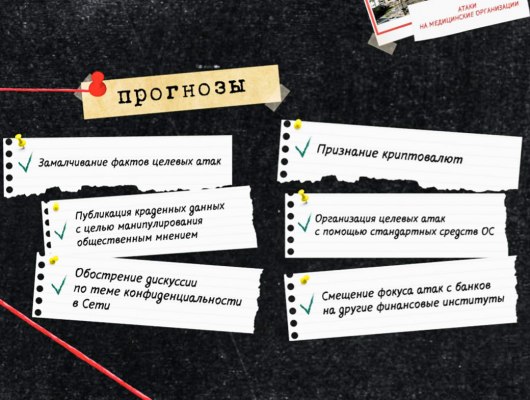

Прогнозы на 2017-й: замалчивание кибертатак

Эксперты предполагают, что в новом году наиболее важными станут вопросы сохранения конфиденциальности данных и тайны частной жизни пользователей, обеспечения должного уровня безопасности в условиях расцвета криптовалют, а также распознавания целевых атак, которые становятся все более сложными и непредсказуемыми.

- Сложные атаки класса АРТ стали скрытными и незаметными: злоумышленники будут делать ставку на «короткие заражения», то есть те «инструменты», для которых продолжительность нахождения в системе — не главное. Например, хакеры «взяли на вооружение» легальное средство Microsoft PowerShell, позволяющее создавать небольшие по размеру программы и размещать их в оперативной памяти, из которой они будут удалены при перезагрузке системы. Теперь можно получать данные из систем жертв, не оставляя следов.

- Кибератаки приобретают политизированный характер, а кибершпионаж выходит на государственный уровень. Итог: серьезные геополитические последствия. Скорее всего, пострадавшие будет пытаться замалчивать наиболее «болезненные» инциденты, не допускать широкой огласки. С другой стороны, для эффективной борьбы нужно делиться данными...

- Публикация в Сети личных данных пользователей, украденных из различных веб-сервисов, может стать причиной информационных войн. Целевой слив информации со стороны киберпреступников, в том числе материалов, компрометирующих известных личностей, привлекает к себе большое внимание СМИ и общественности: выдавая непроверенную информацию за непреложные факты, можно успешно манипулировать общественным мнением.

- Простые пользователи невольно оказываются «в заложниках» у больших корпораций и веб-сервисов, которые давно собирают личные данные миллионов людей по всему миру и отслеживают их активность в сети. Конечно, они обещают надежно хранить эту информацию, однако утечки происходят всё чаще. Пользователи явно захотят самостоятельно решать, какие данные они готовы доверить компаниям, а какие — нет.

- Изобретение новых способов кражи денег с помощью кибератак: в будущем году злоумышленники вполне могут переключиться с банков на другие финансовые организации — например, фондовые биржи или инвестиционные фонды.

- Главный финансовый вызов наступающего — криптовалюты. Если раньше существовал лишь биткойн, то сегодня насчитывается около 50-ти различных криптовалют. Государства неизбежно начнут внедрять их в свои финансовые системы. В связи с этим ряд банковских транзакций, в которых используются технологии блокчейна и основанные на них цифровые валюты, столкнуться с новыми угрозами и уязвимостями. Индустрия информационной безопасности сосредоточится на защите криптовалютной инфраструктуры.

Технология блокчейна, использующаяся сегодня преимущественно в финансовых транзакциях, легко может стать альтернативным способом обеспечения безопасности любой информации. Принцип цепочки, выстроенной по определенным правилам и защищенной шифрованием, гарантирует, что на каждом этапе передачи информации обрабатывается лишь один блок данных. Следовательно, в случае атаки злоумышленники не смогут контролировать процесс транзакции, поскольку не получат все необходимые для этого данные. Этот принцип можно распространить на весь Интернет. На базе блокчейна можно создать системы распределенных приложений, когда различные компоненты программ или сервисов хранятся не в одном датацентре, а распределены между всеми участниками блокчейн-сети. Такой подход не только защитит от кражи данных, но и обеспечит высокий уровень конфиденциальности всей информации, доступ к которой не смогут получить также корпорации и государства.

Александр Гостев, главный антивирусный эксперт «Лаборатории Касперского»

Справка

Владимир Познер — советский, российский и американский тележурналист и телеведущий, первый президент Академии российского телевидения (1994–2008), писатель и политический мыслитель, создатель четырех телевизионных фильмов, обладатель следующих наград: ТЭФИ, Орден «За заслуги перед Отечеством» IV степени, Орден Дружбы народов и Орден Почёта.

Александр Гостев, главный антивирусный эксперт «Лаборатории Касперского», работает в компании с 2002 года. Начав карьеру в качестве антивирусного аналитика, в 2008 году он основал и возглавил Глобальный центр исследований и анализа угроз. С 2010-го — главный антивирусный эксперт компании. В его компетенции широкий спектр вопросов, связанных с информационной безопасностью: особое внимание уделяется новым угрозам и вредоносному ПО для мобильных устройств.

Сергей Голованов, ведущий антивирусный эксперт «Лаборатории Касперского», начинал в 2005-м году с должности антивирусного аналитика и на данный момент «дорос» до ведущего антивирусного эксперта. Изучает угрозы для банковских систем и кампании кибершпионажа, занимается вопросами безопасности встраиваемых систем, угрозами для не-Windows платформ (Mac, Unix), анализом деятельности преступных группировок, ботнеты и др. Заодно преподаёт курс «Безопасность вычислительных сетей».

«Лаборатория Касперского» — международная компания, работающая в сфере информационной безопасности с 1997 года. Глубокие экспертные знания и опыт компании лежат в основе защитных решений и сервисов, обеспечивающих безопасность бизнеса, критически важной инфраструктуры, государственных органов и пользователей во всем мире. Обширное портфолио «Лаборатории Касперского» включает в себя передовые продукты для защиты конечных устройств, а также ряд специализированных решений и сервисов для борьбы со сложными и постоянно эволюционирующими киберугрозами. Технологии «Лаборатории Касперского» защищают более 400 миллионов пользователей и 270 тысяч корпоративных клиентов, помогая сохранить то, что для них важно.

После прочтения статьи такое ощущение, что пора сваливать из интернета, иначе за пять минут примешь участие в ддос атаке, с ловишь шифровальщика который в придачу хакнет твою карту стырет все деньги, сольет все твои данные в сеть, а потом устройство сделает аллах акбар

Серьезно...

Твои данные они используют, максимум, в рекламных целях